|

www.brix.de - Hauptseite SVHS IK-Einstiegsseite |

Stand: 2010-10-26 |

Wasser (Masse) eine Quelle - viele Senken Abwasser (Masse) viele Quellen - eine Senke Gas (Masse) eine Quelle - viele Senken Fernwärme (Energie/Masse) eine Quelle - viele Senken Strom (Energie) einige Quellen - viele Senken Bus/Bahn (Personen) viele Quellen - viele Senken

Telefon (Information/Energie) viele Quellen - viele Senken Internet (Information/Energie) viele Quellen - viele Senken Post (Information/Masse) viele Quellen - viele Senken Rundfunk (Information/Energie) eine Quelle - viele Senken

simplex

Teilnehmer A -----------------------> Teilnehmer B

ist ausschließlich Quelle (Sender) ist ausschließlich Senke (Empfänger)

halb-duplex

Teilnehmer A -----------------------> Teilnehmer B

ist zur Zeit t1 Quelle (Sender) ist zur Zeit t1 Senke (Empfänger)

halb-duplex

Teilnehmer A <----------------------- Teilnehmer B

ist zur Zeit t2 Senke (Empfänger) ist zur Zeit t2 Quelle (Sender)

(voll-)duplex

Teilnehmer A <----------------------> Teilnehmer B

ist zu jeder Zeit ist zu jeder Zeit

Quelle (Sender) und Senke (Empfänger)

Senke (Empfänger) und Quelle (Sender)

Richtungsmultiplex ist die Methode mit der beim klassischen Telefon die Duplex-Übertragung möglich ist. Eine Gabelschaltung trennt die Signale abhängig von ihrer Richtung auf der Leitung. D.h. die Sendesignale der einen Seite können den eigenen Empfänger nicht erreichen, sondern gelangen aufgrund ihrer Richtung nur in den Empfänger der anderen Seite.

Beim Rundfunk und Sprechfunk sowie der Mobiltelefonie und dem WLAN werden die verschiedenen Kanäle durch Frequenzen der elektromagnetischen Trägerwellen möglich. Der Sender sendet auf einer bestimmten Frequenz und der Empfänger auf genau diese Frequenz abgestimmt.

Elektromagnetische Wellen lassen sich im Medium Luft oder Vakuum polarisieren, d.h. in der Schwingungsrichtung sortieren. Mit Hilfe eines Polarisationsfilters (bzw. einer entsprechenden Antenne) lassen sich nur die in einer bestimmten Richtung polarisierten Wellen empfangen. Dieses Verfahren kommt beim Satellitenempfang und beim 3D-Kino mit polarisiertem Licht zum Einsatz.

Wenn das Übertragungsmedium für verschiedene Kommunikationskanäle so nacheinander genutzt wird, dass die Teilnehmer dies aber nicht merken (weil die Umschaltvorgänge sehr schnell sind oder Daten zwischengespeichert werden), so liegt Zeitmultiplex vor. Auch dieses Verfahren wird beim 3D-Kino genutzt: Auf dem Monitor oder der Leinwand werden nacheinander die Bilder für das rechte und linke Auge gezeigt, ein "Shutter-Brille" verschließt jeweils den Blick des einen Auges bzw.gibt den des anderen frei. Die Umschaltfrequenz ist so groß, dass dieser Vorgang vom menschlichen Wahrnehmungsapparat nicht bemerkt wird.

Vor der eigentlichen Kommunikation erfolgt der Aufbau einer exklusiven Leitung vom Teilnehmer A zum Teilnehmer B. Für diesen Aufbau der Leitung muss der gewünschte Kommunikationspartner einmalig adressiert werden. Danach steht die Leitung zur Verfügung und die transportierte Information muss kein "Etikett" mehr haben. Sie kann nur am anderen Ende der Punkt-zu-Punkt-Verbindung ankommen.

Ein Vorteil der Leitungsvermittlung ist, dass sie während der Datenübertragung bis auf die physikalische Laufzeit verzögerungsfrei arbeitet (ohne Zwischenspeichern der Nachricht).Ein Nachteil ist, dass nach einem Verbindungsaufbau die Bandbreite auch dann belegt wird, wenn keine Daten übertragen werden.

Weitere Beispiele: Rohrpost

Jede (Teil-)Information trägt einen "Adressaufkleber", der immer wieder gelesen wird, um eine Entscheidung zu treffen, welchen Weg, die Information nehmen soll, um beim Empfänger anzukommen. Die Information teilt sich das Transportmedium mit anderen (Teil-)Informationen, die auf dem Weg zu einem anderen Empfänger sind, aber einen Teilstück des Weges gemeinsam zurücklegen.

Weitere Beispiele: Brief- und Paketpost

Netzwerk des örtlich begrenzten Bereichs. "Kleines" Netzwerk einer Organisation oder Person. LANs verbinden einzelne Computer miteinander.

Regionales (eigentlich: "städtisches") Netzwerk. Wird von Kommunikationsdienstleistern betrieben (häufig Stadtwerke oder deren Tochterfirmen und regionale Telefongesellschaften). MANs vernetzen LANs einer Region und schließen (im Allgemeinen) an ein WAN an.

Weitbereichsnetzwerk. WANs werden von großen Kommunikationsdienstleistern betrieben und vernetzen LANs und MANs miteinander. Sie bilden das Rückgrat (Backbone) des Internets.

Inter = "zwischen"! Netz zwischen Netzen. Das Internet vernetzt einzelne Netze, ist also ein Netz, das aus Netzen besteht. So sind z.B. LANs durch MANs miteinander verbunden und MANs wiederum über WANs vernetzt. Alles zusammen ist "das Internet".

"Diener", Informations- oder Dienstanbieter: Computer, der Daten veröffentlicht oder der eine bestimmte Datenverarbeitung anbietet. Zwar wird mit einem Server immer ein großer, leistungsfähiger Rechner assoziiert, doch kann tatsächlich jeder Rechner ein Server sein. Es kommt nur darauf an, dass er einen Dienst anbietet!

"Kunde", Dienstnehmer: Computer, der Daten abruft oder eine fremde Datenverarbeitung in Anspruch nimmt.

Häufig sind Computer gleichzeitig Client des einen Dienstes und Server für einen anderen. So wird z.B. ein lokaler Drucker freigegeben und der Rechner, an dem der Drucker angeschlossen ist, wird damit zum Server (Druckdienst). Derselbe Rechner wird aber auch zum Surfen im Internet benutzt und ist so auch Client (Web-Dienst).

Von einem Peer-to-Peer-Netzwerk spricht man immer dann, wenn es keinen speziellen "Nur-Server" und keine speziellen "Nur-Clients" gibt. Es handelt sich also bei solchen Konstellationen um eine Vielzahl von Rechnern (die im Internet verteilt sein können), die füreinander gleichzeitig sowohl Server als auch Client sind. - Viele so genannte File-Sharing-Netze basieren auf diesem Prinzip.

Zur Verdeutlichung des Abkaufs von Kommunikation im Allgemeinen, ist es sinnvoll diese in einzelne Schichten aufzuteilen. Schichten können einerseits austauschbar sein, müssen aber andererseits auf Sender- und Empfängerseite identisch sein, damit eine Kommunikation stattfinden kann.

Beispiel:

Mensch 1 Mensch 2

Gedanken

Gehirn --------------> Gehirn

| ^

V |

Sprachsynthese Sprachanalyse

| ^

V |

Nervenleitung Nervenleitung

| ^

V |

Sprachorgane Hörorgane

| ^

V |

Druckschwankungen im Sprache Druckschwankungen im

Gasgemisch "Luft" --------------> Gasgemisch "Luft"

("Schall") ("Schall")

| ^

V |

Mikrofon Lautsprecher

| ^

V |

Telefon

elektrischer Wechselstrom --------------> elektrischer Wechselstrom

| ^

V |

Handy

elektromagnetische Wellen --------------> elektromagnetische Wellen

Unter der Topologie eines Netzwerks (topos = Ort, logos = "Lehre") versteht man die räumliche Anordnung der Leitungen, aber auch die elektrische Schaltung der Netzwerkteilnehmer untereinander.

In der Bus-Topologie ist die Netzwerkleitung von einem zum anderen und zum nächsten Teilnehmer verlegt. Auch wenn es wie alle in einer Reihe anmutet, sind die Teilnehmer parallel geschaltet. Busse haben im Allgemeinen an den Enden je einen Abschlschusswiderstand.

Ist die Bus-Leitung irgendwo gestört, so ist der gesamt Bus gestört. Die Kommunikation auf einem Bus kann nur im Halb-Duplex-Verfahren stattfinden. D.h. es kann nur eine Station zu einem Zeitpunkt senden, alle anderen können das Signal empfangen (obwohl es nur eine Station wirklich muss).

In der Stern- oder Baum-Topologie führt von einem zentralen Punkt (Sternpunkt) eine exklusive Leitung zu jedem Teilnehmer. Die Sternpunkt können wiederum mit übergeordneten Sternpunkten verbunden sein, so dass ein Baum entsteht. Querverbundungen (Maschen) sind nicht zulässig.

Ist eine Leitung zu einem Teilnehmer gestört, so ist nur die Kommunikation zu diesem einen Teilnehmer gestört. Wird ein Sternpunkt gestört, so ist allerdings die Kommunikation zu allen Teilnehmern des Stern gestört.

Ring-Topologien sind sehr selten, weil sie aktive Teilnehmer erfordern, die den Ring schließen. Ring-Topologien sind meist einfach redundante Busse. Wenn der Ring einfach durchtrennt wird, kann er weiterhin funktionieren. Diese Eigenschaft hängt aber stark von der konkreten Realisierung eines Ringes ab.

In vermaschten Netzen gibt es prinzipiell mehr als einen Weg von einem zum anderen Teilnehmer des Netzes. Ein Maschennetz kann daher nur mit Geräten aufgebaut werden, die den Weg einer Kommunikationseinheit beeinflussen oder steuern können. Solche Geräte heißen Router.

Das Internet ist auf Weitbereichsebene im Allgemeinen ein Maschennetz. Dadurch entsteht eine mehrfache Redundanz: Wird eine Leitung gestört, so gibt es wahrscheinlich immer noch mehrere alternative Routen zum Ziel. Allerdings können diese durch den zusätzlich Verkehr stark belastet und daher langsam sein.

Das auch heute noch verwendete "Ethernet" hat eine nennenswerte Evolution hinter sich. Am Anfang wurde noch ein sehr dickes, starres Koaxialkabel als Medium genutzt. Das Netz hatte eine Bus-Topologie. Im heutigen LAN wird im Allgemeinen der Ethernet-Standard 10/100/1000 Base T verwendet. Er benutzt 8-adrige, so genannte "Twisted Pair"-Leitungen mit RJ-45-Steckverbindern. Es handelt sich dabei um eine Stern-Topologie mit zentralem Sternkoppler, dem "Switch".

Eine ausführliche Beschreibung findet sich im Skript "Grundlagen Computernetze" von Prof. Jürgen Plate. Das Kapitel zur Verdrahtung heißt "Twisted-Pair-Verkabelung".

Hier eine Kurzübersicht der Entwicklung:

Während des Lernens verhält sich der Switch für einzelne Frames wie ein Hub, nämlich immer dann, wenn er die Ziel-MAC-Adresse noch nicht kennt. Dann sendet er das Frame auf allen Ports, um es auf jeden Fall zustellen zu können.

Switches haben RAM-Speicher um sich die Tabellen für die Zuordnung MAC:Port merken zu können. Außedem können sie oft ganze Frames zwischenspeichern.

Bei einem gemeinsamen Medium muss es ein Verfahren geben, wer wann "reden" (senden) darf, damit nicht zwei Teilnehmer gleichzeitig senden und sich damit gegenseitig stören.

CSMA/CD (Carrier Sense Multiple Access with Collison Detection = "Mehrfachzugriff durch Trägersignalerkennung mit Kollisionserkennung") ist sehr einfaches, non-dertiministisches (nicht vorhersagbares) Verfahren, das allein darauf beruht, dass ein Teilnehmer aufgrund eines bestimmten Verhaltens autonom (also unabhängig von der Verabredung mit anderen) handeln kann.

Im Ethernet wurde dafür ein einfacher Satz Regeln entwickelt:

Allerdings gibt es drei Probleme dieses Verfahrens:

Beim (echtzeitfähigem) Master-Slave-Verfahren gibt es einen "Vorgesetzten", der die "Untergebenen" reihum abfragt und damit sicherstellen kann, dass alle Informationen zu einem bestimmten Zeitpunkt ausgetauscht sind.

Viele Busse in der Automatisierungstechnik arbeiten nach diesem Verfahren (z.B. Profibus)

Das Master-Slave-Verfahren funktioniert nur nach vorheriger Konfiguration, denn der Master muss einerseits alle seine Slaves kennen und andererseits dürfen diese sich nicht von allein melden. Damit ist keine Flexibiltät hinsichtlich der Anzahl der Netzwerkteilnehmer gegeben, da diese im Betrieb nicht (oder wenigstens nicht ohne weiteres) geändert werden kann.

Beim Token-Passing-Verfahren (auch - nach einer IBM-Netzwerk-Technik - Token-Ring genannt) wird ein "Staffelholz" von einem Netzteilnehmer zum nächsten herumgereicht. Es gilt: Wer das Token hat, darf eine bestimmte Zeit lang senden und muss das Token weitergeben.

Es lässt sich vorhersagen, wie lange es dauert, bis das Token wieder bei einem bestimmten Teilnehmer ankommt. Damit ist dieses Verfahren echtzeitfähig. Allerdings muss vorher ausgehandelt werden, wer der jeweilige Vorgänger und Nachfolger eines Teilnehmers ist. Diese Verhandlungen müssen jeweils erneut stattfinden, wenn ein Teilnehmer aus dem Netzwerkbetrieb wegfällt oder einer hinzukommt. Dieser Verwaltungsaufwand ist hoch.

Die physikalische Adresse oder MAC- oder Ethernet-Adresse ist eine 48 Bit lange Zahl, die im Allgemeinen als 6-fache zweistellige Hexadezimal-Zahl notiert wird. Sie ist weltweit eindeutig und wird Ethernet-Geräten vom Hersteller bei der Produktion zugewiesen. Daher ist sie eine Kombination aus einem Hersteller-Code (die ersten drei Byte) und einer fortlaufenden Seriennummer (die zweiten drei Byte). Wenn ein Hersteller 16,7 Mio Geräte produziert hat, muss er einen weiteren Hersteller-Code beantragen.

Beispiel einer Ethernet-Adresse: 00-13-02-36-A3-A4

MAC-Adressen sind die Adressen des Ethernet. Also der Schicht 2. Im Allgemeinen verlassen MAC-Adressen ein LAN nicht, da die Verbindung zweier LANs durch Router auf Schicht 3 stattfindet. Die MAC-Adressen bilden einen einzigen flachen Adressraum, d.h. an Hand der MAC-Adresse ist keine Zuordnung eines Gerätes zu einem LAN oder einer anderen Art von Teilnetz möglich.

MAC-Adressen "kauft" der Endkunde beim Kauf von Ethernet-Geräten mit. Wird das Gerät entsorgt, so verschwindet die MAC-Adresse aus der Welt.

Es haben nur solche Ethernet-Geräte MAC-Adressen, die selbst Quelle oder Ziel von Kommunikation sein können. Ein nicht-konfigurierbarer Switch beispielsweise, versteht zwar etwas von MAC-Adressen und leitet Frames auf Grund der MAC-Adressen in deren Kopfdaten weiter, besitzt selbst aber keine MAC-Adresse, da er nicht als Endgerät ansprechbar ist.

Der Hersteller-Code lässt sich in der Datenbank der IEEE nachschauen.

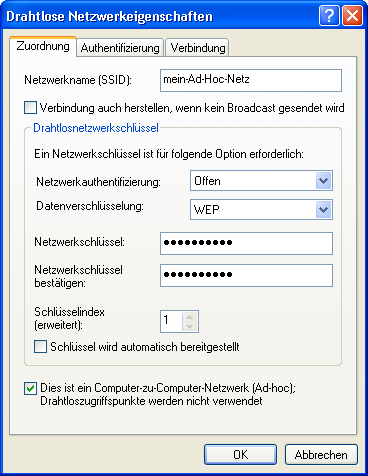

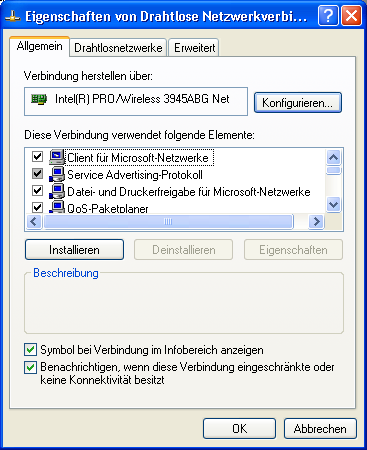

Computer senden direkt zum Kommunikationspartner, also zum jeweils anderen Computer und bilden so ein gemeinsames Netzwerk. - Dieser Modus wird hier nicht ausführlich behandelt, aber ein vorläufiges Rezept kann den Einstieg erleichtern.

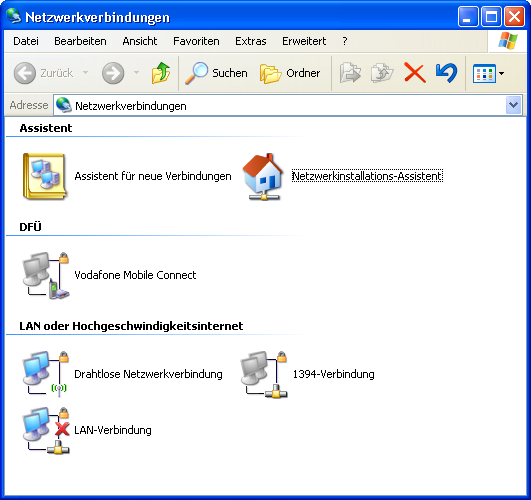

auf einem Rechner:

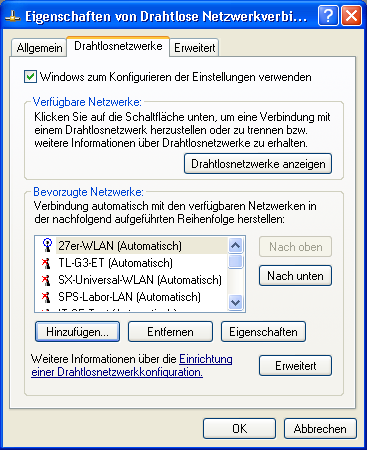

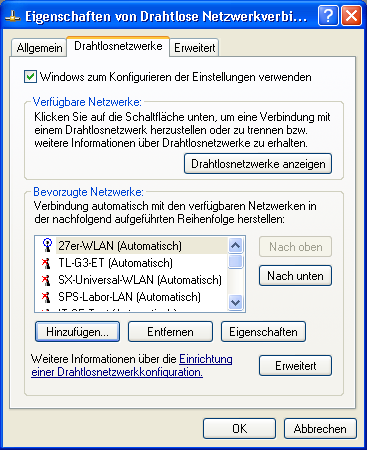

unter Drahtlose Netzwerkverbindung

jetzt auf allen anderen Rechner:

Fertig!

Alle Rechner bekommen automatisch zugewiesene Private IP-Adressen! Der Bereich ist 169.254.1.0 bis 169.254.254.255.

Die Computer kommunizieren mit einem Netzwerk-Mittelpunkt, einem so genannten WLAN Access Point (WLAN-AP), also einer "Infrastruktur". Jedes Datenpaket wird also von einem Computer zum AP gesendet und wird von dort zum anderen Computer, dem Kommunikationspartner gesendet. Alle Computer müssen mit dem WLAN-AP verbunden sein, der WLAN-AP "erzeugt" das Netzwerk und gibt ihm auch einen Namen (SSID = Server Set IDentifier).

Access Points (AP = Zugangspunkte) sind quasi Switches (verstehen MAC-Adressen) fürs WLAN, verhalten sich aber prinzipbedingt wie ein Hub, da die Funkwellen sich über die Luft ausbreiten (nur ein Medium). Das Zugriffsverfahren ist funk-optimiert. Statt dem CSMA/CD des drahtgebundenen Ethernets, kommt beim WLAN CSMA/CA zum Einsatz (Kollisionsvermeidung statt bloßer -erkennung).

WLAN-Netzwerkkarte?

Alle modernen Laptops haben ein WLAN-Netzwerk eingebaut. Als Zusatzgeräte gibt es USB-Sticks mit WLAN-Empfänger.

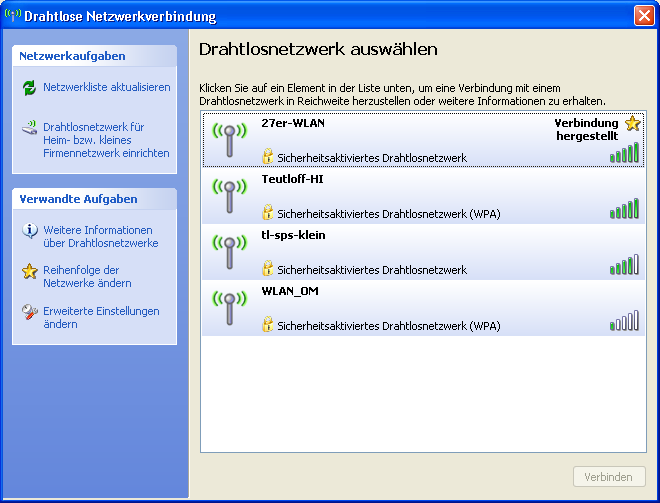

Start: Einstellungen: Netzwerkverbindungen --> Drahtlose Netzwerkverbindung rechte Maustaste: Aktivieren/Deaktivieren Achtung: Viele Computer haben auch einen "echten" Schalter (in Hardware)!

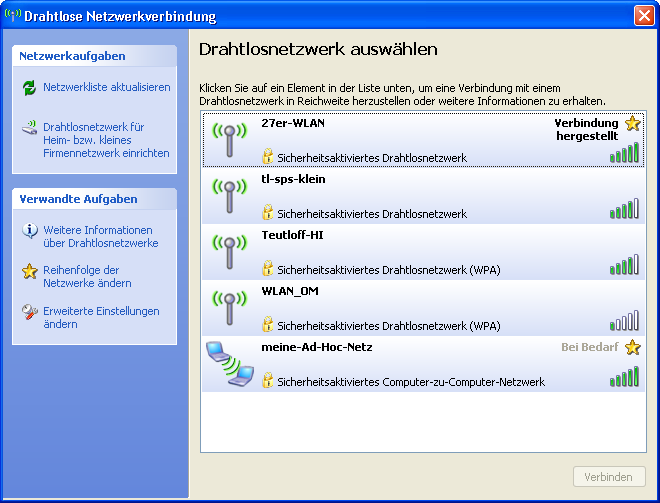

rechte Maustaste: Verfügbare Drahtlosnetzwerke anzeigen

--> es erscheint eine Liste mit den Netzwerken in Reichweite

- Name des WLANs

- Signalstärke (als Balkendiagramm)

- Verschlüsselung des WLANs:

* WEP (inzwischen geknackt)

* WPA (auch: WPA-PSK)

* WPA2 (besser als WPA, aber Angriff in Vorbereitung)

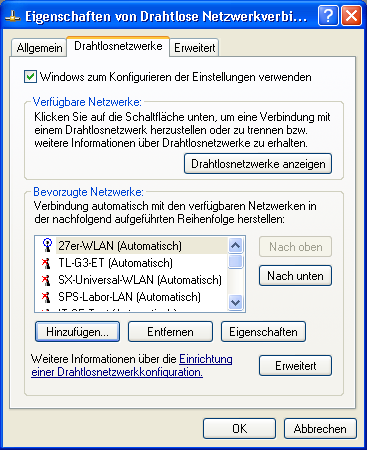

Einmal ausgewählte Netzwerke werden gespeichert. Das kann zu Problemen führen, wenn vom Administrator des Netzes der Schlüssel geändert wird, weil der Computer nicht nachfragt und den alten, nicht mehr gültigen Schlüssel zu benutzen versucht. Dann muss unter

Reihenfolge der Netzwerke ändern

das entsprechende Netz gelöscht (entfernt) werden. Danach wird man beim Verbindungsversuch wieder nach einem Schlüssel gefragt.

Danach ist man mit dem WLAN verbunden und kann den Status der Verbindung anzeigen lassen.

In der Registerkarte "Netzwerkunterstützung" kann man überprüfen, ob man von einem DHCP-Server eine IP-Adresse, eine Netzmaske und eine Standard-Gateway-Adresse bekommen hat.

Eine einfache Überprüfung, ob das Netzwerk funktioniert bietet der Befehl "ping". Dazu ist erforderlich, andere IP-Adressen zu kennen (siehe Netzwerkunterstützung).

Danach ist das Verfahren so:

Start: Ausführen: "cmd" <ok>

Als Verschlüsselungsverfahren WPA (WPA-PSK) oder WPA2 wählen! - WEP ist geknackt und bietet heutzutage keine Sicherheit mehr!

Passwortlängen

Sinnvoll ist es, das WLAN-Passwort in eine Textdatei schreiben, damit es per USB-Stick leicht von Rechner zu Rechner transportieren kann. Notfalls erzeugt man einen Ordner im Windows und gibt ihm das Passwort als Namen (dann sind einige Sonderzeichen ausgeschlossen).

jshdfjweiq´pojkcnqbcbv7 0ßpoasaw ffffffffffffffffffffffffff

Passwort markieren und kopieren (strg-c) und im Acces Point (oder Router) einfügen (strg-v). Textdatei (oder den Ordner) auf einen USB-Stick kopieren und so auch auf den anzuschließenden Computer mit Kopieren und Einfügen jegliche Tipparbeit vermeiden und vor allem auch Tippfehler ausschließen!

Nur bekannte (also einmal registrierte) MAC-Adressen zulassen. MAC- oder Ethernet-Adressen sind einzigartige Adressen, die vom Hersteller der Ethernet-Geräte vergeben werden. Man kann einen WLAN-AP anweisen, nur mit solchen Geräten zu reden, deren MAC-Adresse man explizit zugelassen hat.

Diese Maßnahme verbessert die Sicherheit, ist aber nicht unüberwindbar, da ein Angreifer durch Abhören der Verbindung eine zugelassene MAC-Adresse ausspähen kann, um dann mit dieser Adresse einen Angriff zu starten.

Das "Verstecken" des Funknamens (SSID) ist dagegen keine Sicherheitsmaßnahme, da auch ein Funknetz ohne die spezielle Aussendung des Namens einfach an seiner Aktivität erkannt werden kann!

2,4 GHz 5 GHz

IEEE 802.11a/h -- 54 Mbit/s

b 11 Mbit/s

g 54 Mbit/s

n 300 Mbit/s 300 Mbit/s

Draht min. 100 Mbit/s

Draht max. 1000 Mbit/s

Im 2,4 GHz-Band gibt es 13 Kanäle, aber eine WLAN-Station benötigt 4 Kanäle gleichzeitig! Der Kanalabstand beträgt nur 5 MHz, doch die Bandbreite des Signals beträgt 20 MHz. Das heißt von den Kanälen 1 - 13 sind nur max. 1, 6, 11 überlappungsfrei nutzbar!

Bandbreite der Bandbreite der Bandbreite der

Belegung Belegung Belegung

durch durch durch

Kanal 1 Kanal 6 Kanal 11

^ ^ ^

----------------- ------------------- -------------------

\ / \ / \

<-- 20 MHz -->

----I----I----I----I----I----I----I----I----I----I----I----I----I----

Kanal 1 2 3 4 5 6 7 8 9 10 11 12 13

\ /

----

5 MHz

Im 5 GHz-Band dagegen sind alle 19 Kanäle (Kanalraster = Bandbreite = 20 MHz) überlappungsfrei nutzbar.

Die meisten WLAN-APs ermöglichen es, auch als so genannter Client zu arbeiten. Dabei wechselt das Gerät seine Rolle vom Mittelpunkt der Infrastruktur zu einem Teilnehmer der sich an einem anderen AP anmeldet. Ein WLAN-AP im Client Modus unterscheidet sich also nicht von einem gewöhnlichen WLAN-fähigen Computer. Diese Art der Funkbrücke ist nicht symmetrisch, der WLAN-AP im Access-Point-Modus ist ein Netzknotenpunkt, der WLAN-AP im Client-Modus ein Endpunkt.

C C

\ \

\ \_

/ WLAN-AP \ \_ / WLAN-AP \

LAN 1b --- im ------------------- im --- LAN 1a

\ Client-Modus / _ \ AP-Modus /

/

/

C

Im Bridge-Modus werden zwei WLAN-APs so verbunden, dass keine weiteren Computer an der Funkverbindung teilnehmen können. Dabei erkennen sich die beiden Brückenköpfe an der MAC-Adresse (die dazu gegenseitig konfiguriert werden muss). Der Bridge-Modus ist aufgrund der fehlenden Konkurrenz um die Funkverbindung durch andere Computer etwas schneller, vor allem aber sicherer. Außerdem ist völlig symmetrisch, kein WLAN-AP hat eine bevorzugte Stellung.

/ WLAN-AP \ / WLAN-AP \

LAN 1b --- im ---- Funkbrücke ---- im --- LAN 1a

\ Bridge-Modus / \ Bridge-Modus /

Es gibt viele Möglichkeiten, die Antennen zu optimieren. Hier eine schöne Bauanleitung

|

UK0 und UR2

|

------------------------ ----------- ------------

| Splitter | | |-- S0 --| ISDN |--- a/b

| (BBAE) |-- UK0 --| NTBA | ISDN | TK |

| | ISDN | |-\ | |--- a/b

------------------------ ----------- \ ------------

| \

EG: | \

QV-1.OG PF3/1.0/4 Port 10 \

| \

UR2 \

DSL-Internet vom Provider Dose 1.0/5 (SPS-Labor)

| (zu Testzwecken)

1.OG: |

QV-EG PF3/2.0/6 Port 10

|

_ |

/ WAN (79.198.163.218, min. täglich wechselnd!)

/ |

| DSL-Router (= Modem + NAT-Router)

\ |

\_ LAN (172.25.83.92)

|

_ |

/ WAN (172.25.83.253)

/ |

| Linux-Router, Proxy mit Cache,

| Firewall (KEIN NAT!!!)

\ |

\_ LAN (10.10.255.254)

|

Port xx

|

-------------------------

| |---------- DCMASTER (10.10.255.30)

| Gigabit-Switch |

| 3/2.5/1 |---------- DCSLAVE (10.10.255.32)

| |

| |---------- R5SRV (10.10.255.40)

| |

| |---------- "andere"

| |

| |-- Port 18 ---------------------------------

------------------------- \

| \

Port 5 \

| \ |

_ | \

/ WAN (10.10.255.14) \

/ | \

| Linksys-Router mit OpenWRT (Linux-Derivat) \

| "DHCP 05" \

| DHCP-Server und Firewall (KEIN NAT!!!) \

\ | \

\_ LAN (10.10.5.254) \

| | |

| | |

1OG: QV EG PF3/2.0/6 1OG: QV EG PF3/2.0/6

Port 2 Port 9 Port 18

| | |

| | |

EG: QV 1.OG PF3/1.0/4 |

Port 2 Port 9 |

/ | | |

/ | | |

/ | | |

/ | | |

/ | | |

/ | | |

/ | |

/ Uplink |

| ------------------- |

| | |- 1.0/27 |

| | | |

| | | |

| | |- 1.0/19 ----- 400er SPS "R7" |

| | | |

| | Hub | |

| | 3/1.0/1 | |

| | | |

| | | |

| | | |

| | | |

| | | -------------------------- |

| | |- 1.0/17 -----| Switch R4 (SPS-Labor) | |

| ------------------- -------------------------- |

\ | | | | | | |

\ C C C C C SPS |

\ |

\ |

\ |

\ |

Uplink |

------------------- |

| |- 1.0/16 |

| | |

| |- 1.0/15 --- Switch R3 --- 5 Computer + SPS |

| | |

| | |

| Hub |- 1.0/13 --- Switch R2 --- 5 Computer |

| 3/1.0/2 | |

| | |

| | -------------------------- |

| |- 1.0/06 -----| Switch R1 (SPS-Labor) | |

| | -------------------------- |

| | | | | | | | |

| |- 1.0/05 | | | | | | |

------------------- | | | | | | |

| | | | | | |

| C C C C C |

_ | |

/ WLAN-AP (SPS-Labor-LAN, 10.10.5.202) |

\_ (D-Link DWL2000AP+) |

| |

| |

C (WLAN-Rechner) |

|

|

|

EG:

QV 1.OG PF3/1.0/4

Port 18

|

Dose 1.0/28

|

Drucker

"SPS-Lab"

10.10.255.x

DSL-Internet vom Provider

_ |

/ WAN (217.7.225.210, fest!)

/ |

| DSL-Router (= Modem + Router)

\ |

\_ LAN (192.168.23.254)

|

Raum 3, Dose 10

_ |

/ WLAN-AP (192.168.27.241)

| (im AP-Modus)

\_ Netgear WG 602

\

\

Funkbrücke

/

_ /

/ WLAN-AP (192.168.27.242)

| (im Client-Modus!)

\_ D-Link DWL900AP+

|

_ |

/ WAN (192.168.23.59)

/ |

| Router (ohne Modem)

| (Allied Telesyn AT-AR220)

\ |

\_ LAN (192.168.27.250)

|

_ |

/ WLAN-AP (27er-Test-LAN, 192.168.27.244)

\_ (D-Link DWL2000AP+)

/ / / | \ \ \

/ / / | \ \ \

C C C C C C C

192.168.27.x

DSL-Internet vom Provider

_ |

/ WAN (81.14.225.194, heute)

/ |

| DSL-Router (= Modem + Router)

\ |

\_ LAN (192.168.21.1)

|

Raum 3, Dose 10

|

|

Raum 106, Dose 105.12A

|

_ |

/ WAN (192.168.21.218)

/ |

| Router (ohne Modem)

| (Allied Telesyn AT-AR220)

\ |

\_ LAN (192.168.27.250)

|

_ |

/ WLAN-AP (27er-Test-LAN, 192.168.27.244)

\_ (D-Link DWL2000AP+)

/ / / | \ \ \

/ / / | \ \ \

C C C C C C C

192.168.27.x

Erfunden 1989, seit August 1991 veröffentlicht, Tim Berners Lee, Wissenschaftler am CERN, Genf wollte eine Möglichkeit haben, wissenschaftliche Arbeiten schnell mit seinen Kolleginnen und Kollegen teilen zu können.

World Wide Web (= weltweites "Informationsgewebe"), Internet-Seiten, die idealerweise über "Links" miteinander verknüpft sind. D.h. Informationen sind als "Hypertext" geschrieben und durch "Hyperlinks" (Verweise von einer Information auf eine andere) miteinander verbunden.

Programme, die es ermöglichen, im Internet, genauer im WWW zu "surfen". Browser zeigen Web-Seiten (Internet-Seiten) an, können Bilder und Grafiken darstellen und mit Hilfe von kleinen Zusatzprogrammen (Plug-Ins) auch Filme abspielen.

Bekannte Browser sind ...

Alte, sozusagen "Browser im Museum" sind ...

Internet-Seiten werden in HTML (HyperText Markup Language) geschrieben. HTML ist keine Programmiersprache, sondern eine Seitenbeschreibungssprache, besser noch Informationsbeschreibungssprache.

HTML hat einige Generationen hinter sich und sollte heutzutage so geschrieben werden, dass es jeder Browser versteht und wirklich nur textstrukturierende Elemente verwendet werden. Diese unterscheiden sich grundlegend von einem "Layout". Diese Seite ist so geschrieben (von Hand) und sollte daher auch validierbar sein (Klick auf das Icon oben).

Beschreibt HTML also Inhalt und Struktur des Textes, so beschreibt CSS seine Form, also sein Aussehen. Idealerweise sind beide streng getrennt in unterschiedlichen Dateien. Die HTML-Datei enthält lediglich einen Verweis auf die sie formatierende CSS-Datei. Selbst der "STYLE-Befehl" innerhalb von HTML ist tendenziell abzulehnen. Es zeigt sich einfach, dass man sich mehr Gedanken macht und stärker auf die Abhängigkeiten innerhalb der Texte achtet, wenn man mit CSS-Klassen arbeitet. - Und nur so bleibt erstens die Trennung wirklich erhalten und zweitens der Nutzen, in nur einem Dokument wirklich die komplette Formatierung ändern zu können.

Hier die CSS-Datei für diese Seiten in einer für Browser leicht lesbaren Fassung.

Das Übertragungsprotokoll der Information durch das Internet heißt HTTP (HyperText Transfer Protocol).

Eine URL - Uniform Resource Locator (= einheitliche Quellenangabe) ist die Quellenangabe für Information im Internet. Mit Hilfe einer URL ist Information wieder auffindbar. Man könnte auch sagen, eine URL ist die Verknüpfung oder Weg zur Information. Meist wird "URL" synonym zu "Internet-Adresse" gebraucht, weil der Inhalt der Adresszeile eines Browsers die URL der angezeigten Information ist. Nachfolgend der Aufbau einer Web-URL:

http://www.brix.de/elektrik/et-grundlagen.html ^ ^\_____ _____/\___ ___/\________ ________/ | | v v v | | | | Dateiname im | | | | Verzeichnis auf dem | | | | Rechner | | | | | | | Verzeichnisname auf dem | | | Rechner | | | (Groß-/Kleinschrift hängt vom | | | Betriebssystem des Rechners ab!) | | | Normalerweise RELEVANT! | | | | | Rechnername (a - z, 0 - 9, -) | | besteht aus Rechner + Domain + TLD (Land) | | (Groß-/Kleinschrift irrelevant!) | | | Trennzeichen | Protokoll (Groß-/Kleinschrift irrelevant!)

Web-Hosting ist die Dienstleistung, auf einem dauernd mit dem Internet verbundenen Rechner einen HTTP-Server für die auf diesem Rechner abgelegten Daten anzubieten. - Das heißt, wenn man eine Homepage anbieten möchte, braucht man die Hilfe eines Web-Hosters.

Im Allgemeinen mietet man also ein Stück der Festplatte und einen Anteil an der Rechenleistung eines Computers. Außerdem ist der der Kauf eines Domain-Namens und der entsprechende Eintrag in einen Nameserver damit verknüpft. Nebenbei ergibt sich so, dass man unter diesem Namen auch E-Mails empfangen und versenden kann.

Web-Hosting Pakete unterscheiden sich in der Größe des Speicherplatzes für die Web-Seiten, der Anzahl der Domain-Namen und dem Speicherplatz für die E-Mail sowie die Anzahl der E-Mail-Postfächer. - Wichtiger für das eigentliche Anbieten der Web-Seiten sind aber Merkmale wie Server-seitige Skripte (PHP) und das Einrichten von eigenen Datenbanken (MySQL). Hier sollte man die Angebote gründlich vergleichen.

Die beiden größten deutschen Web-Hoster sind Strato und 1 & 1.

Wenn im Browser das Protokoll HTTPS verwendet wird, findet die Datenübertragung zwischen Server (dem fremden Rechner) und Client (dem Browser) verschlüsselt statt.

Im Allgemeinen ist die Verschlüsselung nicht mit vertretbarem Aufwand zu knacken.

Allerdings schützt die Verschlüsselung nicht davor, mit einem anderen als den erwarteten Kommunikationspartner Daten auszutauschen! - Davor schützt eine Zertifizierung durch einen dritten (unabhängigen) Zertifikatsrechner. Das Zertifikat lässt sich im Browser anzeigen.

Javascript ermöglicht es dem Anbieter von Internet-Seiten Programme in Ihrem Browser, auf Ihrem Rechner ausführen zu lassen.

Es lässt sich nicht vorhersagen, ob eine Web-Seite Javascript-Programme enthält oder nicht. Es lässt sich auch nicht vorhersagen, ob ein Javascript-Programm nützlich (die Mehrzahl) oder schädlich ist (besonders auf "Schmuddel-Seiten" anzutreffen).

Schädliche Programme sind oft nicht auf dem ersten Blick zu bemerken. Sie installieren im Hintergrund schädliche Software, sogenannte "Trojanische Pferde" oder "Spy-Ware", die den eigenen Rechner "von innen" angreifen und dadurch nach außen öffnen können. Davor schützt nur ein Antivirenprogramm (keine "Firewall"!).

Javascript ist auch zuständig für aus dem Nichts erscheinende Werbe-Fenster "Pop-Ups". Dagegen schützt der im Browser eingebaute "Pop-Up-Blocker".

Auch die im regulären Fenster eingeblendete Werbung wird durch Javascript erzeugt. Sie lässt sich allerdings praktisch kaum verhindern.

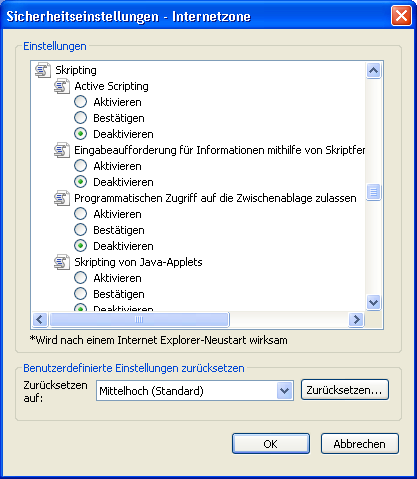

Extras: Internetoptionen: Sicherheit: Stufe anpassen...

6 Seiten herunterscrollen

Skripting: Active Scripting: Aktivieren/Deaktivieren

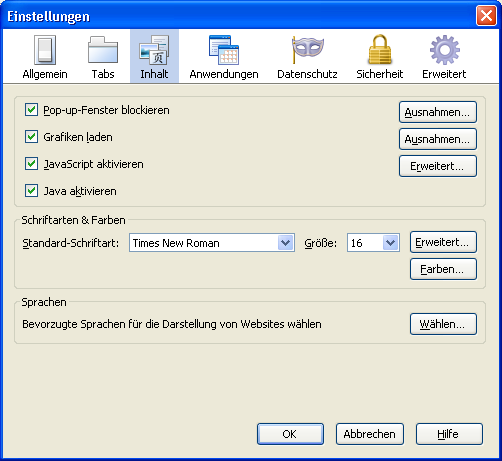

Extras: Einstellungen...: Inhalt: Javascript aktivieren (Häkchen oder nicht)

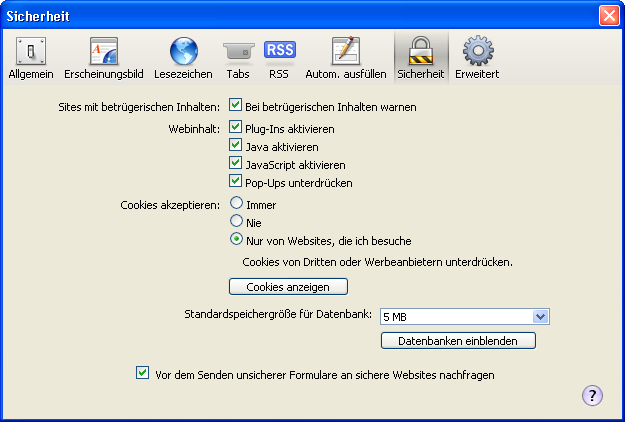

Zahnrad-Symbol: Einstellungen: Sicherheit: Javascript ausführen (Häkchen oder nicht)

Javascript ermöglicht es, "interaktive" Web-Seiten zu haben, die man bedienen kann, die die Eingabe von Daten erleichtern und "Spaß machen". Allerdings nervt eingeblendete Werbung, und Schadsoftware kann zu kaum vorhersehbaren "Nebenwirkungen" führen. Dennoch überwiegt im "Web 2.0" (besonders interaktive Seiten werden so genannt) der Nutzen.

Java ist ...

Flash ist ...

Shockwave ist ...

Flash-Video (Datei-Endung ".flv") ist eine Methode, Filme als Daten zu speichern. Diese Methode wird bei Youtube benutzt. Es gibt aber viele andere Methoden, Filmdaten zu speichern. Bekannte Formate sind: mpeg2 (mit dem Kopierschutzverfahren CCS auf Video-DVDs benutzt), mpeg4, divX, H.264,

Das Ansehen des Videos erfordert einen Player, der in der Lage ist, Flash-Videos abzuspielen. Eine empfehlenswerte Möglichkeit ist der kostenlose, quelloffene VLC-Media-Player (http://www.videolan.org/vlc/).

Eine andere Möglichkeit ist, ein sogenannten zusätzliches Video-Codec für Flash-Videos herunterzuladen und im Windows Media Player installieren (z.B.: http://www.playflv.com/)

Wer Internet-Seiten auf einem Server anbieten möchte, muss diese Seiten erstens erstellen und zweitens auf den Server übertragen. Dazu ist es erforderlich den anzubietenden Text in HTML, einer Textauszeichungssprache zu beschreiben. Für diese Aufagbe genügt ein Texteditor ("Notepad"), aber ein spezielles Werkzeug erleichtert die Arbeit erheblich.Empfehlenswert ist z.B. der HTML-Editor "Phase 5".

Danach muss die Datei auf den Server hochgeladen werden. Dazu wird meistens das Protokoll FTP (File Transfer Protocol) benutzt. Ein entsprechendes Programm ist z.B. das Projekt "FileZilla".

Das Prinzip sieht so aus:

eigener Rechner irgendwer

___________________ ____________

/ "lokal" \ / "remote" \

HTML-Editor Browser Browser

^ | ^ ^

| | | nur | nur

Öff- | | Spei- / lesen | lesen

nen | | chern / |

| | / "alle" | HTTP

Dateisystemfunktion |

| | / Netzwerkzugriff

| V / |

_______________ _______________

| | | |

| HTML-Text | "nur der Besitzer" | HTML-Text |

| | FTP | |

| Datei auf | ------------------> | Datei auf |

| | Netzwerkzugriff | |

| der lokalen |( <------------------ ) | dem Server |

| | FTP | |

| Festplatte | | im Internet |

|_____________| |_____________|

E-Mail ist neben WWW der zweitwichtigste Dienst des heutigen Internets. Normalerweise wird E-Mail mit einem E-Mail-Programm wie z.B. Outlook, Outlook Express (zwei völlig verschiedene Programme!) oder Mozilla Thunderbird empfangen, geschrieben, verwaltet.

Diese Programme kommunizieren mit Hilfe von Mail-Servern im Internet (meistens beim Provider oder Web-Hoster). Es gibt im wesentlichen drei verschiedene Server-Typen für zwei Arten der Mail-Verwaltung: POP3- (Mail abholen) und SMTP-Server (Mail versenden) werden benötigt, wenn die Mails vom Mail-Programm auf der Festplatte des Rechners gespeichert und verwaltet werden sollen. Ein IMAP-Server dient dazu die Mail mit Hilfe des Mail-Programmes auf dem Server selbst zu verwalten.

Eine Übersicht, wie POP3- und SMTP-Server im Mail-Programm einzurichten sind gibt diese Internet-Seite:

www.tele-mail.de

E-Mail kann aber auch (mit der Hilfe von Web-Servern) mit dem Browser bearbeitet werden. Dann spricht man vom "Web-Mail-Verfahren".

Wenn man Web-Mail verwendet, sollte die Verbindung zum Server per HTTPS aufgebaut werden, damit die Daten verschlüsselt übertragen werden.

sx@brix.de ^ ^\__ __/ | | v | | | | | Domain + TLD | | | "at"-Zeichen | Benutzername, frei wählbar (a - z, 0 - 9, ., -, _)

Beispiel: info@dr-elke-schmidt.de --> Domain "dr-elke-schmidt.de" info@dr.elke-schmidt.de --> Domain "elke-schmidt.de" post@elke-schmidt.de

Praktische Übung http://communicator.strato.de/ Benutzername: user12@tele-mail.de Passwort: ********

user01@tele-mail.de,user02@tele-mail.de,user03@tele-mail.de,user04@tele-mail.de,user05@tele-mail.de,user06@tele-mail.de,user07@tele-mail.de,user08@tele-mail.de,user09@tele-mail.de,user10@tele-mail.de,user11@tele-mail.de,user12@tele-mail.de,user13@tele-mail.de,user14@tele-mail.de,user15@tele-mail.de,user16@tele-mail.de,user17@tele-mail.de,user18@tele-mail.de,user19@tele-mail.de,user20@tele-mail.de,user21@tele-mail.de,user22@tele-mail.de,user23@tele-mail.de,user24@tele-mail.de

Dokumente, das sind Dateien, die keine Programme sind, also: Bilder, Texte, Musik, Filme sind ungefährlich beim Herunterladen (Beispiele für Dateiendungen: .pdf, .doc, .xls, .gif, .jpg/.jpeg, .mp3, .zip, ...).

Prinzipiell gefährlich sind "Programme", also Dateien, die ablauffähigen Code enthalten und auf dem Computer ausgeführt werden. Programme übernehmen jeweils die Kontrolle über einen Computer. Enthalten sie Viren oder Trojanische Pferde wird ein Computer "infiziert". Gefährlich sind also insbesondere Dateien mit den Endungen: .exe, .com, .vbs.

Um Transportkapazität im Netz zu sparen, werden Daten oft in Archive verpackt, die "komprimiert" sind. Dabei werden die Daten mit einem mathematischen Verfahren "kleingerechnet" und können so vom Quell- zum Zielrechner übertragen und auf dem Zielrechner wieder vollständig rekonstruiert werden (die Daten werden "entpackt"). Dazu ist auf dem Quell- UND auf dem Zielrechner dasselbe "Pack-Programm" nötig, das die Daten bearbeitet (ein- und auspackt).

Oft werden Archive mit einem kleinen Programm versehen, das die Archive direkt auspacken kann. Dann handlet es sich um "selbstentpackende" Archive. Diese haben die Dateiendung ".exe", sind aber dennoch nicht gefährlich. "Gefährliche" und "ungefährliche" Programm voneinander zu unterscheiden ist für Menschen nicht möglich! - Das kann nur ein Virenscanner!

Ein empfehlenswerter, kostenloser Virenscanner ist z.B. "Antivir" von www.avira.de.

Bilddateien müssen gut genormt und relativ klein sein, um für die Anwendung im Netzwerk gut geeignet zu sein. Der Browser muss die Datenformate kennen, um die Bilder anzeigen zu können.

Abseits von Netzwerk- Nutzung wird in professionellen Print-Medien häufig TIFF/TIF als Format für Fotos benutzt. Vor allem wegen der verlustfreien (aber relativ schlechten) Kompression.

Das Internet basiert auf dem Internet Protocol (IP) und damit auf IP-Adressen. Die IP-Adresse in Version 4 ist 32 Bit lang und wird dezimal in Gruppen von 8 Bit angegeben, die durch einen Punkt getrennt werden. Es sind also 2^32 Adressen möglich, das sind ca. 4 Mrd. Adressen (in IPv4, IPv6 mit 128 Bit bietet dagegen 3,4 x 10^38 Adressen!).

IP-Adressen sind einzigartig (weltweit eindeutig) und bilden ein hierarchisches System. Sie zeigen an, welche Computer zu einem LAN gehören. In einem LAN ist ein bestimmter Bereich der IP-Adresse (oft 24 Bit) identisch, während ein anderer Bereich der Adresse zwingend unterschiedlich sein muss. Die Größe dieser beiden Bereiche gibt die so genannte Netzwerkmaske an: Wo die Netzmaske "1" ist, wird das LAN bestimmt und wo die Netzmaske "0" ist, wird die individuelle Adresse des Computers innerhalb des LANs festgelegt.

Die Netzwerkmaske ist wie die IP-Adresse 32 Bit lang und wird ebenfalls dezimal in Gruppen von 8 Bit angegeben. Eine (für LANs übliche) Netzwerkmaske von "255.255.255.0" ist also folgendermaßen zu deuten:

255 . 255 . 255 . 0

IIIIIIII.IIIIIIII.IIIIIIII.00000000

\ / \ /

Anteil Anteil

LAN-Adresse Computer-

Adresse

Unser Versuchs-LAN hat die Netzwerkadresse 192.168.27.0, d.h. alle Computer im LAN haben eine IP-Adresse, die mit 192.168.27 beginnt, die Netzwerkmaske hat also in diesen 24 Bit jeweils eine "1" und lautet 255.255.255.0.

Die Computer des LAN müssen vor einer Kommunikation feststellen, ob sie den Partner direkt erreichen können, er also wie sie im selben LAN ist, oder ob der Partner Mitglied eines anderen Netzes ist. Befindet sich der Partner in einem anderen Netz ist er nicht direkt erreichbar. Der Computer benötigt die Hilfe eines Routers (Standard Gateway)!

eigene IP-Adresse Partner-IP-Adresse

^ eigene Netzmaske ^ eigene Netzmaske

---------------------------- -----------------------------

eigene Netzwerkadresse Partner-Netzwerkadresse

\_________ __________/ \__________ __________/

V V

\______________ ________________/

=

Rechner sind im selben LAN

und können einander direkt

erreichen

=/=

Rechner sind NICHT im selben LAN

und können einander nur mit Hilfe

eines ROUTERs erreichen

Da IP-Adressen zentral-hierarchisch vergeben werden, darf man sich keine IP-Adressen "ausdenken". Dennoch kann man IP-Adressen für private LANs nutzen, indem man Adressen verwendet, die für diesen Zweck freigehalten wurden. Diese "Privaten IP-Adressen" werden im Internet nicht benutzt und sie werden auch im Internet nicht weitergeleitet. D.h. Paket, die eine private IP-Adressen im Adressat- oder Absender-Feld haben, werden im Internet gelöscht.

LANs mit privaten IP-Adressen können nur über NAT-Router mit dem Internet verbunden werden!

Die privaten IP-Adressen lauten:

10. 0. 0. 0

bis max. 0 + 24 Bit für die Netzwerk und Computer-Adresse --> 16,7 Mio Adressen

(1 Netz mit 16777216 - 2 Computern)

(Netzmaske "eigentlich" 255.0.0.0, Klasse A-Netz)

10.255.255.255

172. 16. 0. 0

bis max. 4 + 16 Bit für die Netzwerk und Computer-Adresse --> 1 Mio Adressen

(16 Netze mit je 65536 - 2 Computern)

(Netzmaske "eigentlich" 255.255.0.0 Klasse B-Netz)

172. 31.255.255

192.168. 0. 0

bis max. 8 + 8 Bit für die Netzwerk und Computer-Adresse --> 65 Tsd. Adressen

(256 Netze mit je 256 - 2 Computern)

(Netzmaske "eigentlich" 255.255.255.0 Klasse C-Netz)

192.168.255.255

Mit DHCP (Dynamic Host Configuration Protocol) werden Computer von einem DHCP-Server auf Anfrage automatisch mit einer IP-Konfiguration versorgt. Der DHCP-Server führt automatisch "Buch" über die vergebenen Adressen und vergibt keine Adresse mehrfach. Außerdem sorgt er dafür, dass die Konfiguration zum LAN "passt".

Wird der DHCP-Server nicht ausgeschaltet, erkennt er die Clients an der MAC-Adresse wieder und vergibt ihnen auch dieselbe IP-Adresse wie bei der letzten automatischen Zuteilung. Es lässt sich aber auch eine automatische (also dynamische) Vergabe einer "festen" (also im DHCP-Server festgelegten) IP-Adresse konfigurieren. Dabei muss im DHCP-Server ein Eintrag von MAC-Adresse und IP-Adresse von Hand angelegt werden.

DHCP vergibt im Allgemeinen vier Daten:

Die Standard-Konfiguration von Windows: DHCP-Client-Modus

Will man mehrere DHCP-Server in einem LAN betreiben, muss man zwingend folgende Regeln beachten:

----------------------------------

|

=== Router === |

|

IP-Adresse: 192.168. 27.250 |

|

Netzmaske: 255.255.255. 0 \

----------------- \ ------------

Netz: 192.168. 27. 0 \ |

\ | C C

DHCP-Start: 32 \ |

>-- per DHCP an die Clients --> | C C

DHCP-Ende: 63 / |

/ | C C C

Router: er selbst! / |

/ ------------

DNS-Server: er selbst! / ^

| |

| |

|

---------------------------------- zueinander passend,

keine Überschneidung,

---------------------------------- gleiche Konfiguration

|

=== WLAN-AP === | |

| |

IP-Adresse: 192.168. 27.244 | |

| |

Netzmaske: 255.255.255. 0 \ v

----------------- \ ------------

Netz: 192.168. 27. 0 \ |

\ | C C C

DHCP-Start: 160 \ |

>-- per DHCP an die Clients --> | C C

DHCP-Ende: 191 / |

/ | C C

Router: 192.168. 27.250 / |

/ ------------

DNS-Server: 192.168. 27.250 /

|

|

----------------------------------

Beim Zeroconf-Verfahren (andere Namen: APIPA, Bonjour) werden IP-Adressen von den Rechner des LANs selbst "ausgewürfelt". Dabei werden Adresen aus einem weiteren Privaten IP-Bereich verwendet:

169.254. 1. 0

16 Bit für die Netzwerk und 16 Bit für die Computer-Adresse

bis --> rund 65 Tsd. Adressen (vermindert um 512 Adressen)

(Netzmaske 255.255.0.0)

169.254.254.255

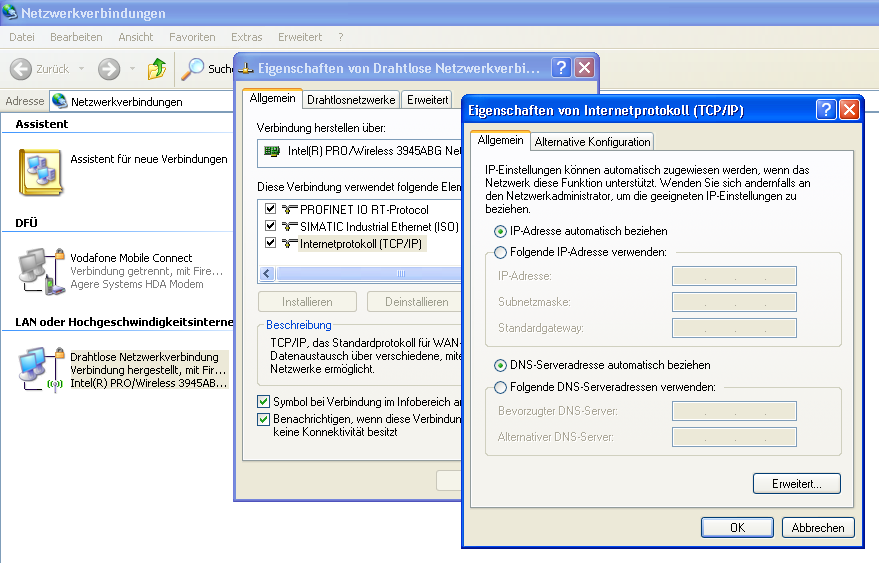

Zeroconf ist ebenfalls eine Standard-Konfiguration von Windows und verbirgt sich im Dialog "Eigenschaften von Internetprotokoll (TCP/IP)" hinter der Registerkarte "Alternative Konfiguration". Diese Registerkarte gibt es nur, falls unter "Allgemein" der DHCP-Client-Modus ("IP-Adresse automatisch beziehen") aktiviert ist! - Sollte nämlich kein DHCP-Server antworten, wird diese "Alternative Konfiguration" wirksam: Entweder als "Zeroconf" oder mit einer manuell vergebenen IP-Einstellung.

Die Computer des Internet werden durch ihre IP-Adressen eindeutig identifiziert. Für Menschen sind diese Adressen aber nicht einfach zu merken, daher wurden zusätzlich Internet-Namen (Domain-Namen) eingeführt. Hinter einem Internet-Namen verbirgt sich jeweils ein Rechner mit einer IP-Adresse. Das Zusammenführen von beidem übernimmt das DNS (Domain Name System). In diesem Auskunftssystem ist in einer Tabelle zu jedem Namen eine IP-Adresse aufgelistet.

DNS-Server sind die Rechner, die Auskunft erteilen. Sie bilden ein hierarchisches System, so dass nicht jeder Auskunftsrechner alles wissen muss, sondern auch andere (übergeordnete) Auskunftsrechner fragen kann.

Der DNS-Server eines LANs ist üblicherweise der Router. Er kann selbst zwar keine Anfragen beantworten, wird die Anfragen aber an den DNS-Server des Providers weiterleiten. Dadurch wird die Konfiguration eines LANs erheblich erleichtert: Der Router teilt den Rechnern des LANs per DHCP seine eigene Adresse als DNS-Server zu. Er bekommt seinerseits vom Provider per DHCP eine Adresse eines DNS-Servers. An diesen leitet er Anfragen aus dem LAN weiter.

Im Windows kann man per Eingabeaufforderung manuelle Anfragen an den DNS-Server stellen: Der Befehl lautet nslookup.

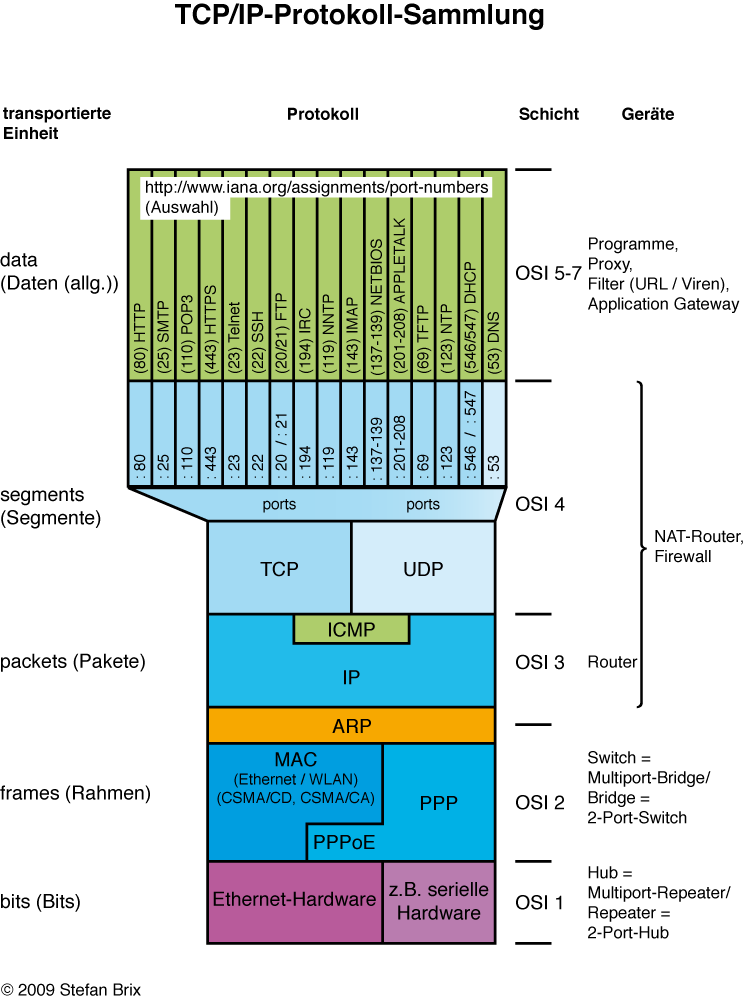

Das beherrschende Protokoll des Internets wird gerne mit "TCP/IP" abgekürzt. Dabei werden gleich zwei Protokolle genannt, eben "TCP" und "IP". Sie stellen aber nur den zentralen Bestandteil des so genannten "TCP/IP-Protokoll-Stapels" dar. Eine umfassende Übersicht soll die folgende Grafik geben.

WAN-IP-Adresse (im Browser)

http://www.wieistmeineip.de/

Diese beiden Adressen sind - wenn man mit einem Router den Zugang zum Internet herstellt - nicht identisch!

Ist der Rechner direkt mit dem Internet verbunden (direkt an das Kabel- oder DSL-Modem angeschlossen) sind die beiden IP-Adressen gleich.

Das Transport Control Protocol (TCP) auf der Quellseite nimmt die Daten aus höheren Schichten entgegen, segmentiert sie und nummeriert die Segmente für den Versand. Auf der Zielseite wird der Empfang jeden Segmentes bestätigt. Geht ein Segment verloren, wird dies bemerkt und das Segment neu angefordert. Man sagt daher, dass TCP ein verbindungsorientiertes Protokoll sei.

Die höheren Schichten müssen sich nicht um das Zusammensetzen der Daten kümmern. Sie erhalten einen Datenstrom aus der Schicht 4. TCP ist daher besonders gut für große Datenmengen geeignet. Allerdings belastet TCP bei einem Download durch die Empfangsbestätigungen das Netzwerk auch in Upload-Richtung.

In der TCP-Schicht werden auch die Port-Nummer zugeordnet, um die Protokolle in den höheren Schichten zu adressieren.

Das User Datagram Protocol (UDP) kann wie TCP einen Datenstrom segmentieren, allerdings gibt es weder eine Nummerierung der Segmente noch eine Kontrolle (Bestätigung), ob sie in der richtigen Reihenfolge oder überhaupt am Ziel angekommen sind. Eine evtl. Kontrolle bliebe den höheren Schichten überlassen. UDP ist also "verbindungslos".

Der Transport per UDP ist also nicht-zuverlässig, dafür aber schnell und mit nur geringer zusätzlicher Netzlast verbunden. Daher wird UDP speziell dort eingesetzt, wo schnelle Reaktion erforderlich ist, der Verlust eines Segmentes aber verschmerzt werden kann. UDP wird daher für Multimedia-Anwendungen, VoIP, DNS und auch Netzwerkspiele eingesetzt.

In der UDP-Schicht werden, genau wie bei TCP, auch die Port-Nummer zugeordnet, um die Protokolle in den höheren Schichten zu adressieren.

Während IP das Netzwerk-Interface adressiert, spezifiziert die Port-Nummer, welches Programm im Computer die Datensegmente bekommt. Port-Nummern sind damit auch an die Protokolle der höheren Schichten (5 - 7) gekoppelt. Port-Nummern sind im TCP und UDP 16 Bit lange Zahlen. Es kann also 65536 Ports geben. Die ersten 1024 Ports sind für spezielle Protokolle reserviert (well known ports), damit Server auf den passenden Ports angesprochen werden können.

Vereinfacht könnte man sagen, dass die IP-Adresse den Rechner und die Port-Nummer das Programm innerhalb des Rechners adresiert, für das die Daten bestimmt sind.

Port-Nummern können in ein- und/oder ausgehender Richtung gesperrt werden. Dies ist die Aufgabe und Funktion von Firewalls.

Beim NAT-Verfahren heutiger SOHO-Router wird die Port-Nummer des Absenders dazu benutzt um die Manipulation der Absender-IP-Adresse des ausgehenden Paketes, rückgängig machen zu können,wenn die Antwort auf das Paket wieder im NAT-Router eingeht.

Eine Kombination aus IP-Adresse und Port-Nummer bildet den Endpunkt einer Kommunikationsstrecke durch das Netz. Sie werden Sockets (dt. "Sockel") genannt.

Beispiel:

193.99.144.85:80 ist ein Socket, um einen Web-Server (HTTP-Server) anzusprechen.

Router sind Geräte, die zwei Teilnetze miteinander verbinden. D.h. ein Router ist normalerweise in zwei (oder mehr) LANs zu Hause und sorgt für den Datenaustausch zwischen diesen LANs. Daher hat ein Router auch (mindestens) zwei IP-Adressen und - falls beide Seiten des Routers Ethernet als Hardware-Anschluss haben - auch zwei MAC-Adressen.

Die Verbindung der Teilnetze findet auf der Schicht 3 statt. Das Internet Protokoll konstituiert das Internet als Vernetzung von Teilnetzen.

Schicht 3 ist eine vom Betriebssystem zur Verfügung gestellte Schicht, d.h. Konfigurationen zur IP-Adresse usw. werden im Betriebssystem vorgenommen. Aus Sicht der Applikation (des Programmes) existiert eine Verbindung auf Schicht 3. Die Schichten 1 und 2 des entfernten LANs sind nicht erkennbar.

Man könnte auch sagen, dass bei Schicht 3-Konnektivität die Art des Protokolls oberhalb von Schicht 3 keine Rolle spielt. Alle Information, die sich in IP-Pakete packen lässt, wird von einem Router transportiert. Dem Router ist egal, ob es sich um ein Bild oder einen Text handelt, es ist ihm egal, ob SMTP oder HTTP benutzt wird. Er sieht nur das IP-Paket und seine Ziel- und Quell-Adresse und trifft aufgrund dessen seine Routing-Entscheidung. Ein Router muss also nur das Internet Protokoll kennen, um beliebige Daten zu transportieren. Im Gegensatz zu einem Proxy muss er von den Daten selbst nichts wissen.

Computer 1 |<----------- Router ----------->| Computer 2

LAN A LAN B

----------- -----------

| 7 | | <--------------------------------------------------> | | 7 |

| | | | | | | |

| 5 | | | | 5 |

-------|--- ----------- ---|-------

| 4 | | NAT | 4 |--| | | | 4 |

-------|--- -----\--|-- ----------- ---|-------

| 3 | | <-------> | 3 ------------------ 3 | <-------> | | 3 |

-------|--- --------|-- --|-------- ---|-------

| 2 | | | 2 | | | | 2 | | | 2 |

-------|--- --------|-- --|-------- ---|-------

| 1 \-------------- 1 ---/ | | \--- 1 --------------/ 1 |

----------- ----------- ----------- -----------

LAN WAN

Router für den "Hausgebrauch" ("SOHO" = small office / home office) sind speziell für die Anwendung mit Kabel- oder DSL-Anschlüssen vorgesehen und haben zwei nicht austauschbare (also nicht symmetrische) Seiten: WAN (für die Verbindung zum Provider) und LAN (für die Verbindung zu den eigenen Computern).

Beispiel für die Paket-Manipulation durch NAT-Router: NAT - zwischen WAN und (privatem) LAN

Die asymmetrischen SOHO-Router sind so genannte NAT-Router, die in der Lage sind, ein LAN mit privaten IP-Adressen hinter einer einzigen "echten" IP-Adresse (der WAN-Seite) zu verstecken. - Dieses Verfahren heißt NAT = Network Address Translation = Netzwerkadressübersetzung oder auch "IP-Masquerading" (=Maskerade).

NAT ist deshalb ein stark asymmetrisches Verfahren, weil die Absender-Adresse der Pakete aus dem LAN (diese Adresse ist ja eine private IP-Adresse!) manipuliert wird, bevor das Paket in das Internet übertragen wird. Diese Manipulation führt zu einem Eintrag in einer NAT-Tabelle, der es dem Router ermöglicht, die Antwort auf das Paket zu erkennen und die Manipulation rückgängig zu machen, um die Antwort an den fragenden Rechner im LAN zustellen zu können.

Das heißt, nur wenn zuerst ein Paket aus dem LAN gesendet wurde, kann das Antwortpaket darauf aus dem WAN in das LAN übertragen werden. Eine Anfrage aus dem WAN dagegen ist nicht möglich, weil es dann keinen Eintrag in der NAT-Tabelle gibt, der dazu passt.

Um einen Rechner des LANs von außen zugänglich zu machen, braucht es einen Eintrag in der NAT-Tabelle des Routers. Diese Einträge kann man auch manuell vornehmen, sie werden dann auch nicht automatisch gelöscht. Ein solcher Eintrag wird im Router gemacht. Der Konfigurationspunkt heißt "Virtual Server" oder "Port-Forwarding".

Ein manueller Eintrag in der Nat-Tabelle sieht so aus:

[WAN-IP des Routers]:globaler Port ---> [LAN-IP eines Rechners]:lokaler Port Kommentar (optional)

-----------------------------------------------------------------------------------------------------------

: 80 ---> 192.168.27.207 : 80 eigener Web-Server

: 2000 ---> 192.168.27.244 : 80 Konfig WLAN-AP

: 23 ---> 192.168.27.207 : 23 Telnet des Web-Servers

: 21 ---> 192.168.27.207 : 21 FTP des Web-Servers

Die NAT-Tabelle kann darüber hinaus allerdings auch durch den UPnP-Dienst manipuliert werden. Das heißt, dieser nimmt von einem Rechner des LANs (temporäre) Einträge in die Tabelle vor, um bestimmten Programmen Ports von außen zu öffnen.

Viele DSL-Router haben heutzutage ein DSL-Modem eingebaut. Sie sind dann nicht für Kabel-Betrieb geeignet. Für den Kabel-Anschluss braucht man Router ohne eingebautes Modem, ihr WAN-Anschluss wird dann mit dem Kabel-Modem verbunden.

Es gibt nur max. 3 Eingaben, die zu konfigurieren sind!

1. Modus: PPPoE

2. Benutzernamen (Beispiele):

a) T-Online-Business:

t-online-com/531108853175@t-online-com.de (hier T-Online-Business)

b) T-Online-Privatkunden:

123456789ABC123456789ABC0001@t-online.de

\ /\ /\ /

Anschluss- Benutzer- Mit-

kennung nummer benutzer-

(12-stellig) (meist nummer (4-stellig)

12-stellig)

wenn die Benutzernummer nicht 12-stellig ist, muss zwischen Benutzernummer und Mitbenutzernummer eine Raute "#" eingefügt werden:

123456789ABC123456789#0001@t-online.de

c) 1&1-Privatkunden:

1und1/1234-123@online.de

3. Kennwort: *********** (Groß-/Kleinschrift!)

Es ist nur eine einzige Eingabe zu konfigurieren (zumindest bei "Kabel Deutschland")

Modus: DHCP oder "automatische Adresse" (für das WAN!)

kein Benutzername, kein Kennwort!

Normalerweise ist gar keine Konfiguration notwendig! Die Werkseinstellung sind im Allgemeinen sinnvoll gewählt.

Wichtiger Punkt ist die Einstellung "DHCP", die immer "An" sein sollte. Mit DHCP werden die angeschlossenen Rechner im LAN automatisch vom Router konfiguriert. Aber vorsicht beim Recyclen von Routern als Switch! - In einem LAN darf es nur einen DHCP-Server geben. Wenn man also zwei Router mit den LAN-Seiten zusammenschaltet, dann muss bei dem Router, der NICHT am Internet hängt, DHCP "Aus" geschaltet werden.

Man sollte einem Router ein neues Passwort vergeben und nicht das Standard-Passwort eingestellt lassen. Denn sollte sich jemand Zugang zum Router verschaffen, wird er mit Sicherheit die Standard-Passwörter aller Router-Typen kennen und ausprobieren.

UPnP = Universal Plug and Play ist eine Möglichkeit, den im LAN vorhandenen Geräten (allen!) Zugriff auf den Router zu geben. Damit können LAN-Geräte den Router (temporär) umkonfigurieren, so dass ein Zugriff von außen möglich ist. Das ist für die meisten File-Sharing-Dienste erforderlich und sinnvoll. UPnP stellt aber ein erhebliches Sicherheitsrisiko dar, weil auch ein Trojanisches Pferd den Router mit Hilfe dieser Funktion umkonfigurieren kann und so Angreifern von außen die Tür (von innen) öffnet!

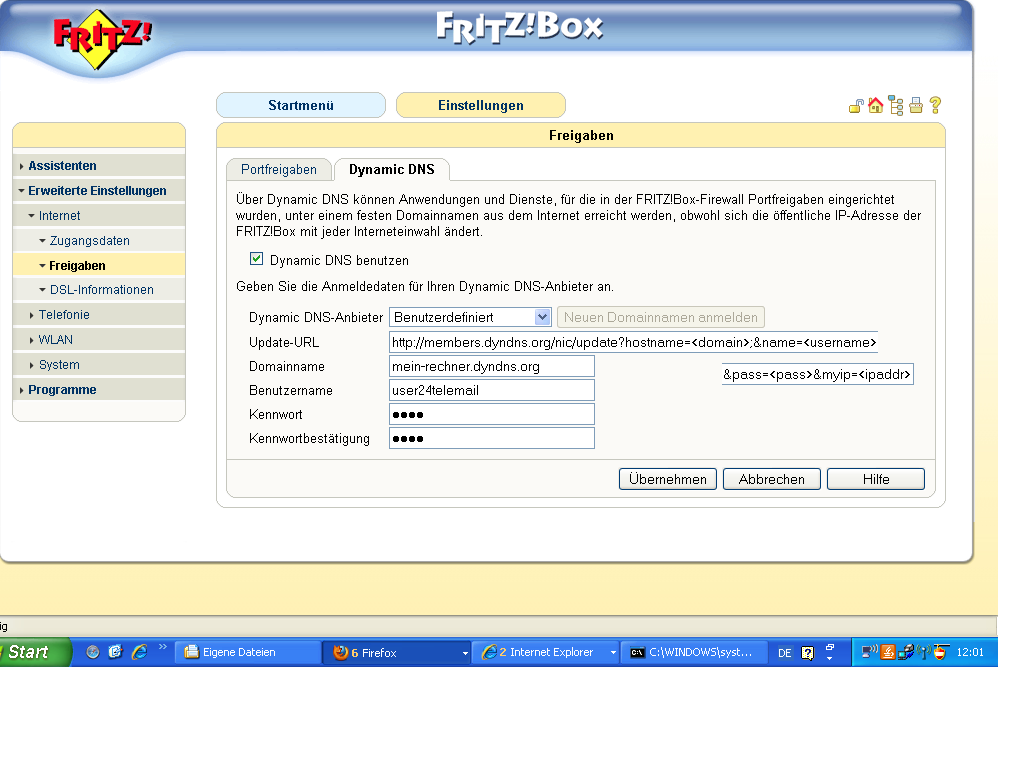

Dynamisches DNS macht Computer (z.B. Router), die eine wechselnde IP-Adresse haben im Internet über einen (nicht wechselnden) Namen erreichbar. Dazu braucht man einen Internet-Namen, einen DNS-Server, der einen Eintrag dafür bereit hält und einen Computer (meist Router), der seine (wechselnde) IP-Adresse diesem Server mitteilt.

- Internet-Namen anlegen

Es gibt die Möglichkeit, einen Namen kostenlos zu registrieren (www.dyndns.org) oder zu kaufen (z.B. bei www.strato.de).

Man erhält einen Internet-Namen, einen Benutzernamen und ein Passwort.

- Computer (Router) konfigurieren Die meisten Router haben bereits eine Option eingebaut, sich bei einem DNS-Server anzumelden und dort ihre gerade aktuelle IP-Adresse eintragen zu lassen. Dazu muss der Router den Anbieter kennen (also die Adresse des DNS-Servers) und es muss der Benutzername und das Passwort eingegeben werden, das man vorher beim DNS-Server konfiguriert hat.

Viele Router haben den DynDNS-Provider fest vorgegeben und meistens ist es www.dyndns.org. Dennoch bieten die einige Web-Hoster ("1 und 1" derzeit leider nicht!)ebenfalls an, einen Subdomain-Namen per DynDNS zu nutzen (je nach Paket-Ausstattung). Bei Strato z.B. müssen folgende Angaben gemacht werden:

Die folgenden Einstellungen beschreiben die Vorgehensweise für den Web-Hoster Strato. Die Kodierung der Eingaben entsprechen denen einer FRITZ!Box in der Einstellung "Benutzerdefiniert". Dabei sind Angaben wie <pass> die Variablennamen der jeweiligen Eingabefelder.

Die Angaben für den wahrscheinlich größten DynDNS-Anbieter (und wohl auch dem ersten überhaupt), nämlich DynDNS.org lauten so:

Danach ist der Router prinzipiell von außen erreichbar, aber zusätzlich muss die Option "Fernwartung" aktiviert werden, damit der Router auch eine Konfiguration von der WAN-Seite aus zulässt!

Virtual Private Network => zwei oder mehr private LANs bzw. ein Computer (mit privater IP) und ein privates LAN werden durch das Internet hindurch zusammengeschaltet. Dabei findet die Verbindung der LANs bzw. des Computers mit dem LAN durch das Internet statt, sie ist aber verschlüsselt und dadurch nicht mit vertretbarem Aufwand abhörbar.

Man sagt die Verbindung durch das Internet hindurch sei ein "Tunnel". Die "Tunnelportale" sind die Kommunikationspunkte des Internets. Je nach dem wo sich diese Tunnelportale befinden, unterscheidet man den Aufbau von VPNs.

"Site-to-Site-VPNs" verbinden zwei LANs miteinander. Die Tunnelportale befinden sich in den beiden (NAT-)Routern der LANs. Alle Rechner in den LANs benötigen keine zusätzliche Software. Die Arbeit des Tunnelaufbaus und der Verschlüsselung wird ausschließlich von den Routern geleistet.

Soll nur ein einzelner Computer an ein entferntes LAN angeschlossen werden, so dass er Teil dessen wird, nennt man dies "End-to-Site-VPN". Dabei muss auf dem anzuschließenden Computer eine "VPN-Client-Software" installiert sein, da das eine Tunnelportal "im" Computer liegt. Das andere Tunnelportal befindet sich im Router des LANs.

Zutaten:

außerdem:

Die Einrichtung der beiden Router muss symmetrisch erfolgen, d.h. was man auf dem einen Router einrichtet muss man (mit den jeweils gespiegelten Parametern!) auch auf dem anderen Router konfigurieren. Im Wesentlichen sind es nur 4 oder 5 Angaben:

Eine schöne Erklärung und Hilfen zur Einrichtung (besonders mit Fritz!Boxen) gibt es im Service-Portal von AVM zu diesem Thema!

Mit DSL (Digital Subscriber Line) wird dem Telefonkunden die 2-Draht-Leitung von der Vermittlungsstelle zur TAE-Dose zum dritten Mal verkauft ...

Dazu ein kurzer Rückblick auf die Entwicklung im Telefonie-Bereich:

a) analog Telefon (POTS - Plain Old Telephone System)

--> zur Übertragung von Wechselstrom: 300 Hz - 3400 Hz (Sprache)

zur Datenübertragung per Töne, max. 56 kbit/s (brutto)

ergibt ca. 30 - 40 kbit/s (netto)

b) ISDN (Integrated Services Digital Network)

rein digtale Signalübertragung

Basisanschluss mit 3 Nutzkanälen: 2 x 64 kbit/s (B-Kanäle)

1 x 16 kbit/s (D-Kanal)

----------------

144 kbit/s

Nettodatenrate, vollduplex!

--> Wechselstrom: 0 Hz - 120 kHz

c) DSL

rein digitale Signalübertragung

Asymmetrische Datenrate (daher ADSL)

ursprünglich: 768 kbit/s DIVO -> Kunde ("Download")

128 kbit/s Kunde -> DIVO ("Upload")

heute: 16.000 kbit/s Download

1.024 kbit/s Upload

--> Wechselstrom: 130 kHz - (1,1 MHz) - 2,2 MHz - (12 MHz)

(Annex B) (ADSL) (ADSL2+) (VDSL)

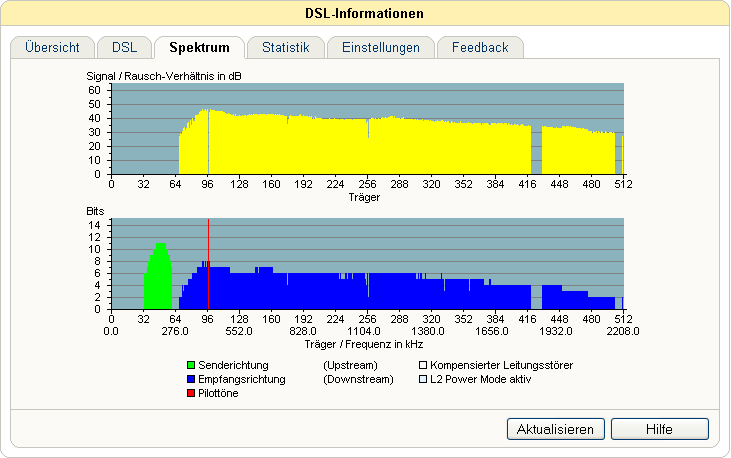

Spezielles Übertragungsverfahren DMT (Discrete Multi Tone) ist in der Lage

einzelne Frequenzbänder zur Übertragng zu nutzen oder nicht (je nach Qualität

der Leitung bei der entsprechenden Frequenz).

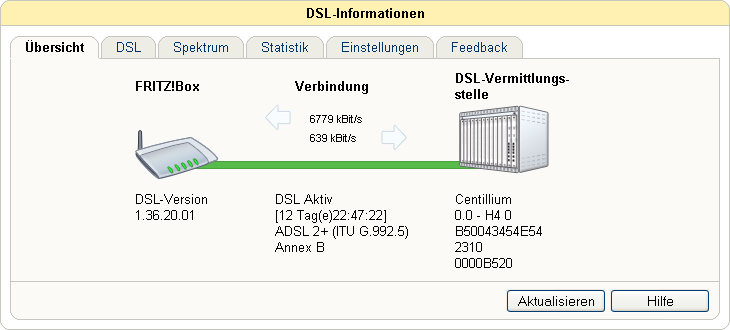

Eine FRITZ!Box, die ja ein Router mit eingebautem DSL-Modem ist, kann Informationen über den aktuellen Status der DSL-Verbindung anzeigen. Hier zunächst die Übersicht überdie Verbindung:

Auch die genutzten Frequenzen lassen sich anzeigen. Hier das Frequenz-Spektrum:

Kabel-Internet nutzt die Infrastruktur des Kabelfernsehens. Es gibt also keine eigene Leitung für jeden Kunden, da diese an der Baum-Struktur des Netzes hängen. Die Daten werden vom Betreiber an einer Stelle des Baumes mit Hilfe von Kabelmodems (CMTS = Cable Modem Termination System) eingespeist und von den Kunden mit einem individuellen Kabelmodem empfangen. Die Kunden eines Zweiges teilen sich also die (relativ große) Bandbreite.

Die Daten zum Kunden werden verschlüsselt, damit nur der Kunde, für den sie bestimmt sind, die Daten entschlüsseln kann. Das eigentliche Trägersignal kommt dagegen bei allen Kunden eines Stranges an.

Beispiele für Bandbreiten können sein:

Download bis zu 6 Mbit/s bis zu 32 Mbit/s (Kanäle oberhalb 450 MHz) Upload bis zu 480 kbit/s bis zu 2 Mbit/s (Rückkanäle 10 - 65 MHz)

Die Zugangsdaten sind im Kabelmodem gespeichert, daher müssen diese beim Anschluss eines Router nicht darin eingegeben werden. Bei VoIP im Kabel-Internet wird die Trennung des Telefonsignals ebenfalls im Kabelmodem vorgenommen, nicht im nachgeschalteten Router.

Voice over Internet Protocol = Stimme über Internet-Protokoll = Telefonieren über das Internet

VoIP bedeutet also, dass die Töne der Stimme digitalisiert (und komprimiert) werden und danach mit TCP/IP durch das Internet übertragen werden. Eine Telefonleitung ist dazu nicht nötig. Allerdings benötigt man einen VoIP-fähigen Router, um ein konventionelles Telefon darüber mit dem Internet zu verbinden.

Analoges Telefon (POTS = Plain Old Telephone System) oder ISDN im unteren Frequenzspektrum (0 - 120 kHz) und DSL im oberen Frequenzspektrum (130 kHz - 1,4 MHz). Beide Signale teilen sich dieselbe Leitung. Eine Frequenzweiche, "Splitter" genannt, mischt die beiden Frequenzbänder zusammen und teilt sie wieder auf.

Die DIVO ist die Digitale Vermittlungsstelle für den Ortsbereich.

DIVO | | Kunde

==== | | =====

| |

| | Analog-Telefon

Telefonvermittlung | | oder

\ | | ISDN-NTBA

\ | | /

0 Hz - 120 kHz | | 0 Hz - 120 kHz

\ | | /

\ | 2-adrige | /

Splitter -----------------------------(TAE)--- Splitter (BBAE)

/ | Leitung | \

/ | | \

130 kHz - 2,2 MHz | | 130 kHz - 2,2 MHz

(Annex B) | | (Annex B)

/ | | \

DSLAM | | DSL-Modem (NTBBA)

(Mehrfach-Modem) | | +

zum | | Router

Internet | | zur Internet-

| | Nutzung

| | / | | \

| | | | | |

| | C C C C

| |

heute: Ausschließliche Versorgung des Kunden mit DSL im oberen Frequenzspektrum (130 kHz - 2,2 MHz). Der Splitter kann entfallen, es gibt keine Verbindung mehr zur Telefonvermittlung.

Diese oft als DSL-"Vollanschluss" bezeichnete Variante lässt den Anschluss zur Telefonvermitlung weg und verzichtet damit auf die Versorgungssicherheit des Telefonnetzes. Das heißt bei einem Stromausfall gibt es keine Speisung der Kommunikationsgeräte des Kunden aus der DIVO. Das Telefonieren ist nur möglich, falls der Kunde über eine USV verfügt, die wenigstens die DSL-Modem-Router-VoIP-TK-Kombination mit Energie versorgt.

DIVO | | Kunde

==== | | =====

| |

| | Analog-Telefon \

| | oder \

| | ISDN-Telefon >-----------

| | oder / |

| | ISDN-TK-Anlage / |

| | |

| 2-adrige | INTERN

----------------------------------(TAE)--------- a/b

/ | Leitung | \ oder

/ | | \ S0-Bus

130 kHz - 2,2 MHz | | 130 kHz - 2,2 MHz |

(Annex B) | | (Annex B) |

/ | | \ |

DSLAM | | DSL-Modem (NTBBA) ^

(Mehrfach-Modem) | | + OUT

zum | | Router |

Internet | | zur Internet-Telefonie [--VoIP-TK--]

| | und zur

| | Internet-Computer-

| | Nutzung

| | / | | \

| | | | | |

| | C C C C

| |

Bevor auf den Telefonanschluss verzichtet wurde, gab es eine Kopplung des Telefon- und VoIP-Netzes im Router, genauer im VoIP-TK-Teil des Routers. Das ist nötig, damit der Kunde von seinen Telefon-Endgeräten sowohl VoIP als auch POTS oder ISDN nutzen kann. Dies gilt nicht nur bei ankommenden Gesprächen. Oft wird bei ausgehenden Gesprächen aus Kostengründen die VoIP-Verbindung bevorzugt und die POTS oder ISDN-Verbindung stellt nur ein "Backup" dar, falls VoIP nicht funktionieren sollte.

Diese Variante ist definitiv die sicherste, aber auch teurer. Von der Telekom wird sie so mit Analogtelefonanschluss standardmäßig verkauft. ISDN kostet einen noch erheblicheren Aufpreis.

DIVO | | Kunde

==== | | =====

| |

| | Analog-TAE \ / Analog-Telefon

Telefonvermittlung | | oder >---- / oder

\ | | ISDN-NTBA / | ----< ISDN-Telefon

\ | | / | | \ oder

0 Hz - 120 kHz | | 0 Hz - 120 kHz | | \ ISDN-TK-Anlage

\ | | / | |

\ | 2-adrige | / EXTERN INTERN

Splitter -----------------------------(TAE)---- Splitter (BBAE) a/b a/b

/ | Leitung | \ oder oder

/ | | \ S0-Bus S0-Bus

130 kHz - 2,2 MHz | | 130 kHz - 2,2 MHz | |

(Annex B) | | (Annex B) | |

/ | | \ | |

DSLAM | | DSL-Modem (NTBBA) v ^

(Mehrfach-Modem) | | + IN OUT

zum | | Router | |

Internet | | zur Internet-Telefonie [--VoIP-TK--]

| | und zur

| | Internet-Computer-

| | Nutzung

| | / | | \

| | | | | |

| | C C C C

| |

C:\>nslookup 4.2.4.9.2.9.1.3.3.5.9.4.e164.arpa

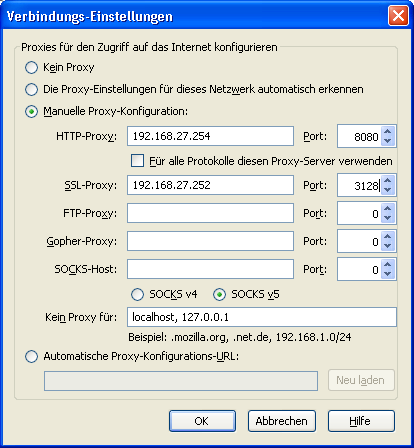

Proxys oder Proxy-Server sind Geräte, welche an Stelle des Clients einen Server fragen und dessen Antwort an Stelle des Servers zum Client ausliefern. Sie sind also Geräte, die eine Verbindung auf OSI-Schichten 5 - 7 zwischen Computer herstellen. Die Computer können dabei in unterschiedlichen Teilnetzen sein (das ist in der Praxis die Regel), müssen es aber nicht.

Proxys müssen jedes Protokoll der Schichten 5 - 7 für das sie eingesetzt werden sollen kennen. Das heißt die Computer, die Proxys nutzen (müssen), können nur solche Protokolle zur Kommunikation nutzen, die der Proxy unterstützt (oder erlaubt, je nach Sichtweise). Protokolle unterhalb der Schichten 5 - 7 können prinzipbedingt nicht transportiert werden, das können nur Router. Ein "ping" z.B. über einen Proxy hinaus ist nicht möglich.

Computer 1 |<----------- Proxy- ----------->| Computer 2

LAN A Server LAN B

----------- ----------- ----------- -----------

| 7 | | <-------> | 7 /--------------\ 7 | <-------> | | 7 |

| | | | | | | | | | | | | | | |

| 5 | | | 5 | | | | 5 | | | 5 |

-------|--- ----------- ----------- ---|-------

| 4 | | NAT | 4 | | | | 4 | | | 4 |

-------|--- --------|-- ----------- ---|-------

| 3 | | | 3 | | | 3 | | | 3 |

-------|--- --------|-- --|-------- ---|-------

| 2 | | | 2 | | | | 2 | | | 2 |

-------|--- --------|-- --|-------- ---|-------

| 1 \-------------- 1 ---/ | | \--- 1 --------------/ 1 |

----------- ----------- ----------- -----------

LAN WAN

Wenn also ein Proxy den einzigen "Zugang zum Internet" herstellt, muss man genau genommen sagen, dass man "kein Internet" hat, da eben kein Datentransport auf Schicht 3 (dem Internet-Protokoll) stattfindet. Oft wird eine solche Konfiguration eingesetzt, um Netzwerkzugänge zu kontrollieren (man hat ja keinen!) und dennoch das "Surfen" zu ermöglichen. - Dies ist einfach erkennbar, wenn man bei Aufruf von "ipconfig" feststellt, dass das Feld für "Standard Gateway" leer ist. In solchen Konfiguration sind oft nur die Protokolle HTTP (Port 80) und HTTPS (Port 443) im Proxy freigegeben.

Die Folge solcher Praxis ist, das Applikationsprogrammierer die Kommunikation durch HTTP oder HTTPS "tunneln", also HTTP benutzen, obwohl sie nicht auf Internet-Seiten zugreifen.

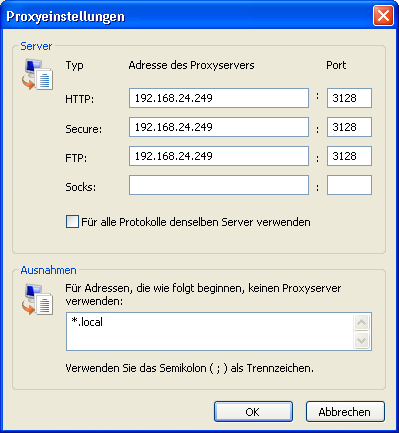

Soll im Client ein Proxy eingetragen werden, so muss diese Konfiguation für jede Applikation (jedes Programm) einzeln durchgeführt werden. Innerhalb der Applikation muss zusätzlich jedes Protokoll benannt werden, da unterschiedliche Proxys für unterschiedliche Protokolle zuständig sein können.

Hier eine Beispiel-Auswahl von Browser-Einstellungen:

Mozilla Firefox

Extras: Einstellungen: Erweitert: Netztwerk: Verbindung: <Einstellungen...>: Verbindungs-Einstellungen

Internet Explorer

Extras: Internetoptionen: Verbindungen: LAN-Einstellungen: <LAN-Einstellungen...>: LAN-Einstellungen: Proxy-Server: Häkchen: "Proxy-Server für LAN verwenden": <Erweitert>: Proxyeinstellungen

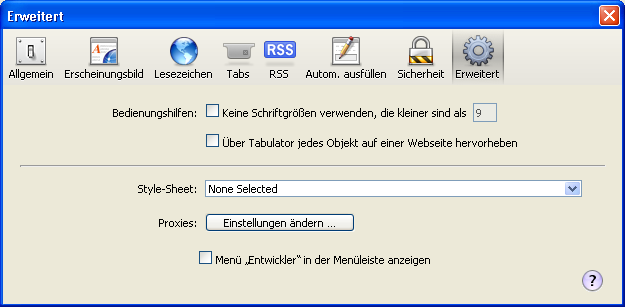

Apple Safari

Zahnrad-Symbol: Einstellungen ...: Erweitert: Proxies: <Einstellungen ändern ...>: Jetzt öffnet sich der Windows-System-Dialog "Einstellungen von Internet", daher geht es wie im Internet Explorer weiter: Verbindungen: LAN-Einstellungen: <LAN-Einstellungen...>: LAN-Einstellungen: Proxy-Server: Häkchen: "Proxy-Server für LAN verwenden": <Erweitert>: Proxyeinstellungen

Häufig sind Proxy-Server für HTTP, also für das Surfen im WWW mit einem Cache ausgestattet. Das ist ein Zwischenspeicher, in welchem die von einem Client angefragten Seiten abgelegt werden. Erfolgt ein erneuter Zugriff auf die Web-Seite, muss sie nicht erneut aus dem Internet vom Server geholt werden, sondern wird direkt aus dem Zwischenspeicher an den Client ausgeliefert. Dadurch lässt sich die "Surf-Geschwindigkeit" insbesondere bei langsamer Internet-Verbindung und vielen Clients, die daran hängen, erheblich verbessern.

Allerdings kostet auch die Verwaltung eines Caches Zeit und Plattenplatz, deshalb sollte der Cache nicht unnötig groß gewählt werden. Daten werden aus dem Cache wieder gelöscht, wenn sie eine bestimmt Zeit nicht abgerufen wurden oder die Cache-Größe überschritten werden würde. Außerdem ist es möglich, Web-Seiten so zu kennzeichnen, dass sie gar nicht erst in Caches aufgenommen werden, weil dies sinnlos ist (z.B. ebay-Seiten, die ständig neue Gebote und Zeiten anzeigen müssen).

Transparente Proxies sind für den Benutzer nicht sichtbar (eben transparent) und erfordern ein Zusammenspiel von Router und Proxy. Dann ist es möglich, ohne in der Applikation oder im Betriebssystem des Rechners etwas konfiguriert zu haben, alle Anfragen auf Port 80 (HTTP) über einen Proxy umzuleiten. Der Zweck ist im Allgemeinen, Web-Seiten zu cachen oder auch URLs zu filtern. Der Vorteil ist, dass dieses Vefahren ohne Konfiguration auskommt und praktisch nicht umgangen werden kann. Der Nachteil ist die damit verbundene (nach BDSG problematische) absolute Kontrolle der Benutzer.

Jedes Passwort ist knackbar! - Es kommt nur darauf an, wie lange dieser Vorgang dauert. Ein Ausprobieren ("Brute-Force-Angriff") führt immer zum Ziel!

Empfehlung:

Sollte man Passwörter speichern?

... kommt darauf an ...

Reihenfolge ist Wertung!

Dabei ist im Drucker eine Netzwerkschnittstelle eingebaut. Diese kann automatisch (per DHCP) oder manuell konfiguriert werden, um den Drucker in das LAN zu integrieren.

An allen Windows-Computern muss der Drucker als "lokaler Drucker" mit Anschluss an der Netzwerkschnittstelle installiert werden. Das heißt es ist eine Treiber-Installation auf jedem Computer erforderlich.

+ Drucker kann überall stehen, wo das LAN hinreicht + keine Zusatzgeräte nötig + keine Funktionseinschränkungen

Ein Printserver rüstet beim Drucker eine Netzwerkschnittstelle nach, in dem er ein eigenständiges Netzwerkgerät ist, das die Daten auf die USB-Schnittstelle überträgt. Der Printserver kann automatisch (per DHCP) oder manuell konfiguriert werden, um ihn in das LAN zu integrieren.

An allen Windows-Computern muss der Drucker als "lokaler Drucker" mit Anschluss an der Netzwerkschnittstelle installiert werden. Das heißt es ist eine Treiber-Installation auf jedem Computer erforderlich.

+ Drucker kann überall stehen, wo das LAN hinreicht - Evtl. kann es Funktionseinschränkungen des Druckers geben (z.B. Füllstandsanzeige des Farbvorrates im Drucker)

Wenn der Router als Prinserver arbeitet, ist kaum zusätzliche Konfiguration nötig, da kein zusätzliches Netzwerkgerät nötig ist.

An allen Windows-Computern muss der Drucker als "lokaler Drucker" mit Anschluss an der Netzwerkschnittstelle installiert werden. Das heißt es ist eine Treiber-Installation auf jedem Computer erforderlich.

- Der Standort des Druckers ist auf die räumliche Nähe zum Router festgelegt (6 m USB-Leitung) + kein weiteres Zusatzgerät nötig + Router mit USB liefern oft den Mehrwert, dass auch Festplatten/USB-Sticks als Netzwerkspeicher anschließbar sind. - Evtl. kann es Funktionseinschränkungen des Druckers geben (z.B. Füllstandsanzeige des Farbvorrates im Drucker)

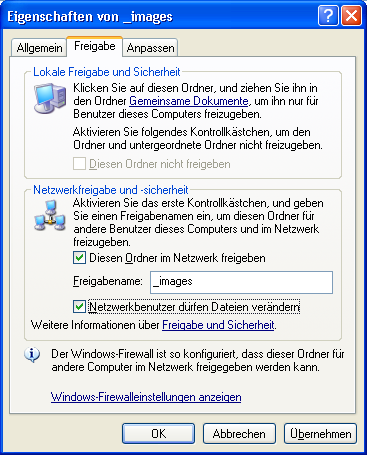

Dabei wird der Drucker auf nur einem Computer im Netzwerk installiert. Dort ist er "lokaler Drucker". Der Computer gibt den Drucker frei.

Alle anderen Windows-Computer installieren den Drucker als "Netzwerkdrucker" und brauchen keine gesonderte Treiber-Installation (diese werden vom anbietenden Compter zur Verfügung gestellt).

+ einfaches Verfahren ohne Zusatzgeräte + sehr einfache Installation auf allen Client-Computern -- der Server-Computer muss eingeschaltet sein, um zu drucken

Zunächst überprüfen und nötigenfalls entsprechend setzen:

Eigenschaften der jeweiligen Netzwerkverbindung --> Allgemein

Wenn die Voraussetzungen erfüllt sind, kann ein freizugebender Ordner mit der rechten Maustaste ausgewählt werden.

--> Freigabe und Sicherheit ... --> Netzwerkfreigabe und -sicherheit

Der Windows-Befehl "ping" testet die Konnektivität einer Netzwerkverbindung auf IP-Ebene (Schicht 3). Ping ist ein Befehl (oder ein Programm), der aus dem ICMP (Internet Control Message Protocol) ein Paket mit dem Hinweis sendet, dass die Gegenstation mit einem "Echo" (nämlich "pong") antworten soll. - Erfolgt dieses Echo, kann man sagen, dass die Schichten 1 - 3 richtig konfiguriert sind und die Verbindung auf diesen Schichten funktioniert.

Leider kann man aus einem fehlenden Echo nur wenig Genaues folgern! - Die Gegenstation muss ja auf ein "ping" aktiv antworten und genau das kann ihr "wegkonfiguriert" worden sein, weil der Administrator glaubt, durch verworfenen, unbeantwortete ICMP-Pakete einen Sicherheitsgewinn zu erzielen.

Der Befehl (oder das Programm) "Ping" existiert ebenso im Unix und Linux und anderen Unix-Derivaten, da es ursprünglich von dort kommt.

Eingabeaufforderung starten:

Start: Ausführen: "cmd" <ok>

In die Eingabeaufforderung muss der eigentliche Befehl eigegeben werden:

ping [IP-Adresse] <enter>

Es muss nicht zwingend eine IP-Adresse eingegeben werden. Man kann auch einen Host-Namen verwenden (etwa: www.heise.de), aber dann testet man eben auch die Konfiguration des DNS-Servers!

Die Ausgabe sieht dann so ähnlich aus:

C:\>ping 193.99.144.85

Ping wird ausgeführt für 193.99.144.85 mit 32 Bytes Daten:

Antwort von 193.99.144.85: Bytes=32 Zeit=33ms TTL=246

Antwort von 193.99.144.85: Bytes=32 Zeit=32ms TTL=246

Antwort von 193.99.144.85: Bytes=32 Zeit=33ms TTL=246

Antwort von 193.99.144.85: Bytes=32 Zeit=32ms TTL=246

Ping-Statistik für 193.99.144.85:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 32ms, Maximum = 33ms, Mittelwert = 32ms

C:\>

C:\>ping www.heise.de

Ping www.heise.de [193.99.144.85] mit 32 Bytes Daten:

Antwort von 193.99.144.85: Bytes=32 Zeit=85ms TTL=246

Antwort von 193.99.144.85: Bytes=32 Zeit=148ms TTL=246

Antwort von 193.99.144.85: Bytes=32 Zeit=235ms TTL=246

Antwort von 193.99.144.85: Bytes=32 Zeit=88ms TTL=246

Ping-Statistik für 193.99.144.85:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 85ms, Maximum = 235ms, Mittelwert = 139ms

C:\>

Der Windows-Befehl "ipconfig" dient vor allem dazu, sich einen Überblick über die Netzwerk-Konfiguration des Systems zu verschaffen. Er zeigt die IP-Adresse des eigenen Rechners (im LAN) an und verrät auch die MAC-Adressen ("Physikalischen Adressen") der Netzwerkadapter.

Eingabeaufforderung starten:

Start: Ausführen: "cmd" <ok>

In die Eingabeaufforderung muss der eigentliche Befehl eigegeben werden:

ipconfig /all <enter>

Die Ausgabe sieht dann so ähnlich aus:

C:\>ipconfig /all

Windows-IP-Konfiguration

Hostname. . . . . . . . . . . . . : SX-PG01

Primäres DNS-Suffix . . . . . . . :

Knotentyp . . . . . . . . . . . . : Hybrid

IP-Routing aktiviert. . . . . . . : Nein

WINS-Proxy aktiviert. . . . . . . : Nein

Ethernetadapter LAN-Verbindung:

Medienstatus. . . . . . . . . . . : Es besteht keine Verbindung

Beschreibung. . . . . . . . . . . : Broadcom 440x 10/100 Integrated Controller

Physikalische Adresse . . . . . . : 00-15-60-BE-42-79

Ethernetadapter Drahtlose Netzwerkverbindung:

Verbindungsspezifisches DNS-Suffix:

Beschreibung. . . . . . . . . . . : Intel(R) PRO/Wireless 3945ABG Network Connection

Physikalische Adresse . . . . . . : 00-13-02-36-A3-A4

DHCP aktiviert. . . . . . . . . . : Ja

Autokonfiguration aktiviert . . . : Ja

IP-Adresse. . . . . . . . . . . . : 192.168.27.160

Subnetzmaske. . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . : 192.168.27.250

DHCP-Server . . . . . . . . . . . : 192.168.27.244

DNS-Server. . . . . . . . . . . . : 192.168.27.250

Lease erhalten. . . . . . . . . . : Dienstag, 13. Oktober 2009 07:50:48

Lease läuft ab. . . . . . . . . . : Dienstag, 20. Oktober 2009 07:50:48

C:\>

Der Windows-Befehl "arp" zeigt die Zuordnung der MAC-Adressen zu den Ethernet-Adressen innerhalb eines LANs an. IP-Pakete müssen innerhalb eines Ethernets in Ethernet-Frames verpackt werden. Das Ethernet-Frame muss an diejenige MAC-Adresse verschickt werden, die der IP-Adresse entspricht. Das Protokoll ARP ermittelt die Ethernet-Adresse zu einer IP-Adresse und speichert das Ergebnis in einer Tabelle. Diese Tabelle lässt sich einfach anzeigen mit "arp -a"

Eingabeaufforderung starten:

Start: Ausführen: "cmd" <ok>

In die Eingabeaufforderung muss der eigentliche Befehl eigegeben werden:

arp -a <enter>

Die Ausgabe sieht dann so ähnlich aus:

C:\>arp -a Schnittstelle: 10.10.10.159 --- 0x2 Internetadresse Physikal. Adresse Typ 10.10.255.30 00-04-76-12-28-a4 dynamisch 10.10.255.254 00-13-8f-ba-b9-a2 dynamisch C:\>

Der Windows-Befehl "nslookup" stellt manuelle Anfragen an den jeweils konfigurierten DNS-Server. Er kann zu einem Domain-Namen eine IP-Adresse herausfinden, bzw. umgekehrt zu einer IP-Adresse den Domein-Namen.

Eingabeaufforderung starten:

Start: Ausführen: "cmd" <ok>

In die Eingabeaufforderung muss der eigentliche Befehl eigegeben werden:

nslookup [Host-Name] <enter>

oder:

nslookup [IP-Adresse] <enter>

Die Ausgabe sieht dann so ähnlich aus: